牧歌的だった1990年代のインターネット

1990年代、誕生して間もない頃のインターネットは、ある種の性善説で成り立ち、そこへ参加する人々は、通信内容が改ざんや盗聴されたり、コンピュータが攻撃されたりする といったことはあまり想定せず、自由にやり取りを行っていました。

当時のインターネットは、インターネット自体の研究を目的とした人々が集う場であり、一定の信頼関係が存在していた時期なのかもしれません。

ページの先頭です

ページの先頭です

CHAPTER 3

STORY 10

1990年代、誕生して間もない頃のインターネットは、ある種の性善説で成り立ち、そこへ参加する人々は、通信内容が改ざんや盗聴されたり、コンピュータが攻撃されたりする といったことはあまり想定せず、自由にやり取りを行っていました。

当時のインターネットは、インターネット自体の研究を目的とした人々が集う場であり、一定の信頼関係が存在していた時期なのかもしれません。

しかし2000年代に入り、世の中に広くインターネットが普及し、膨大な数のコンピュータが接続され、価値の高い情報や、有名な人や企業など、さまざまな要素がつながるようになると、

あらゆる種類の邪悪な存在もまた、インターネットにつながっていくようになりました。

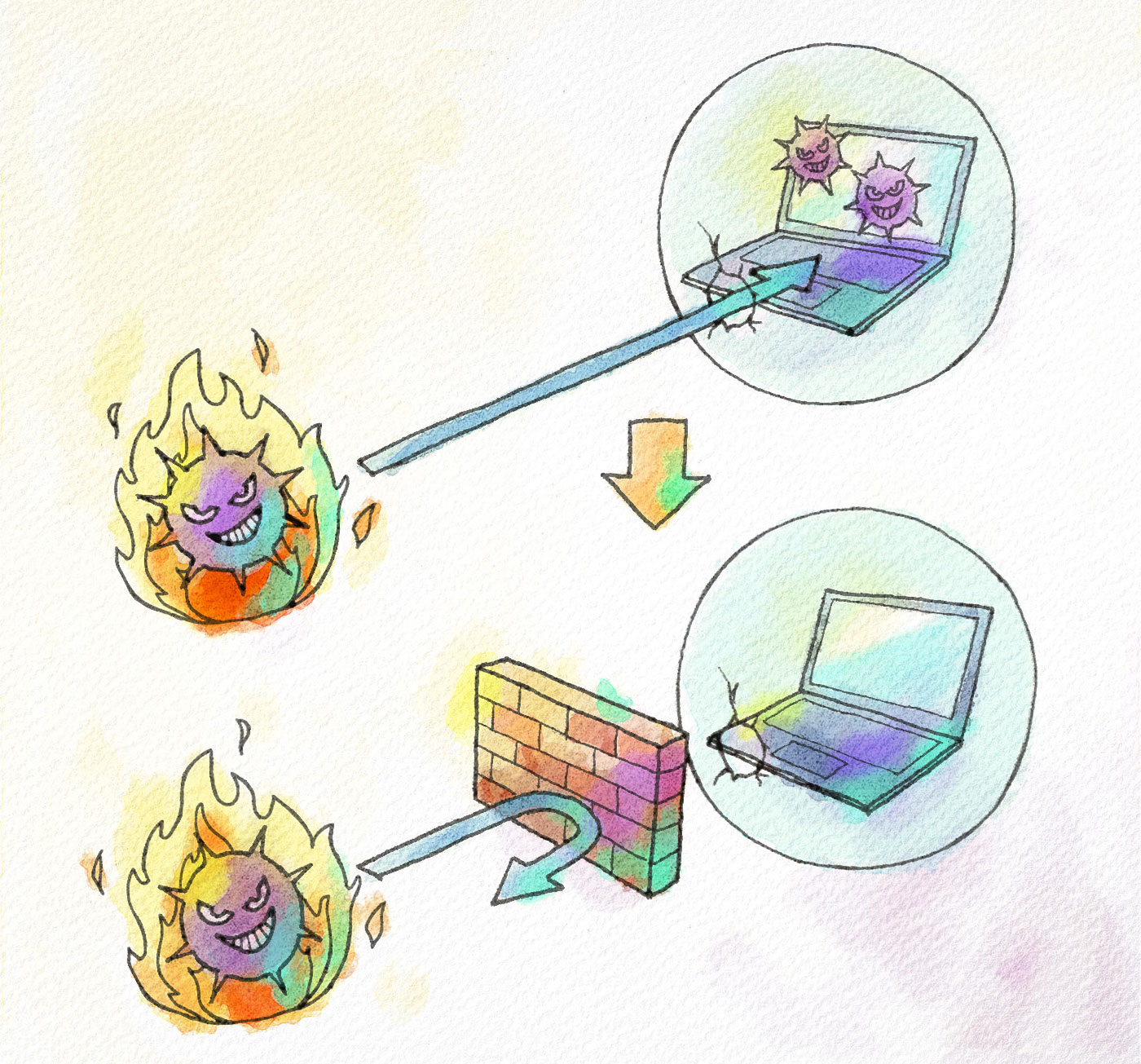

当時のコンピュータには、ある程度のセキュリティ対策は備わっていましたが、欠陥はどうしても存在していました。攻撃者はそこを狙って、インターネット経由で他人のコンピュータに入り込み、遠隔から操作したり、情報の盗み見を行ったりするようになりました。そこで、この欠陥を防御する壁「ファイアウォール」が誕生します。

そこで、次なる進化 は「なりすまし」です。

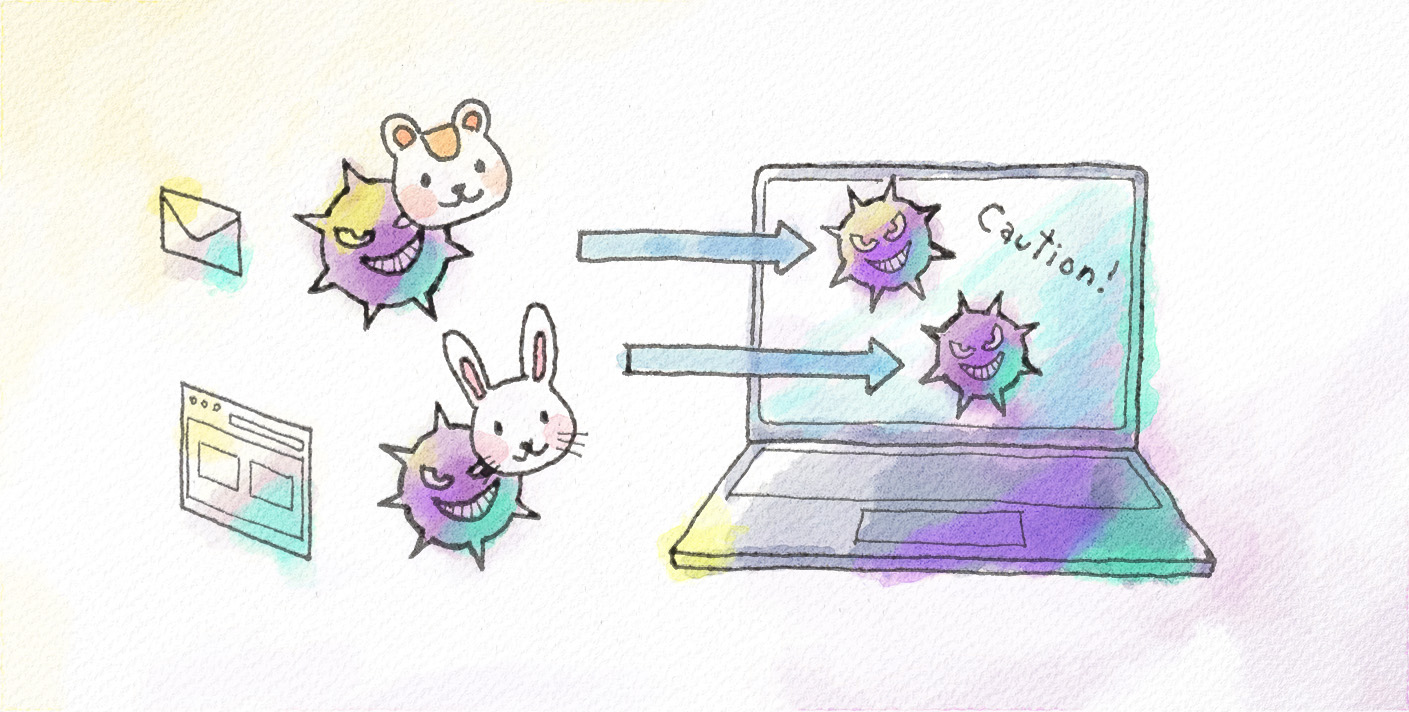

インターネットメールやWEBサイトに、あたかも「無害」であるようなプログラムを仕込んでおき、それがファイアウォールをすり抜け、閲覧者のパソコンに入り込んでから、悪さをするウイルスが出現しました。このように、マルウェアとセキュリティ対策は、常にイタチごっこの関係で進化を続けています。

2000年代前半頃までは、個人への迷惑メール送付やパソコンへのいたずらなど、大きな害のないレベルの嫌がらせによる、犯罪者の能力誇示が多く見られました。

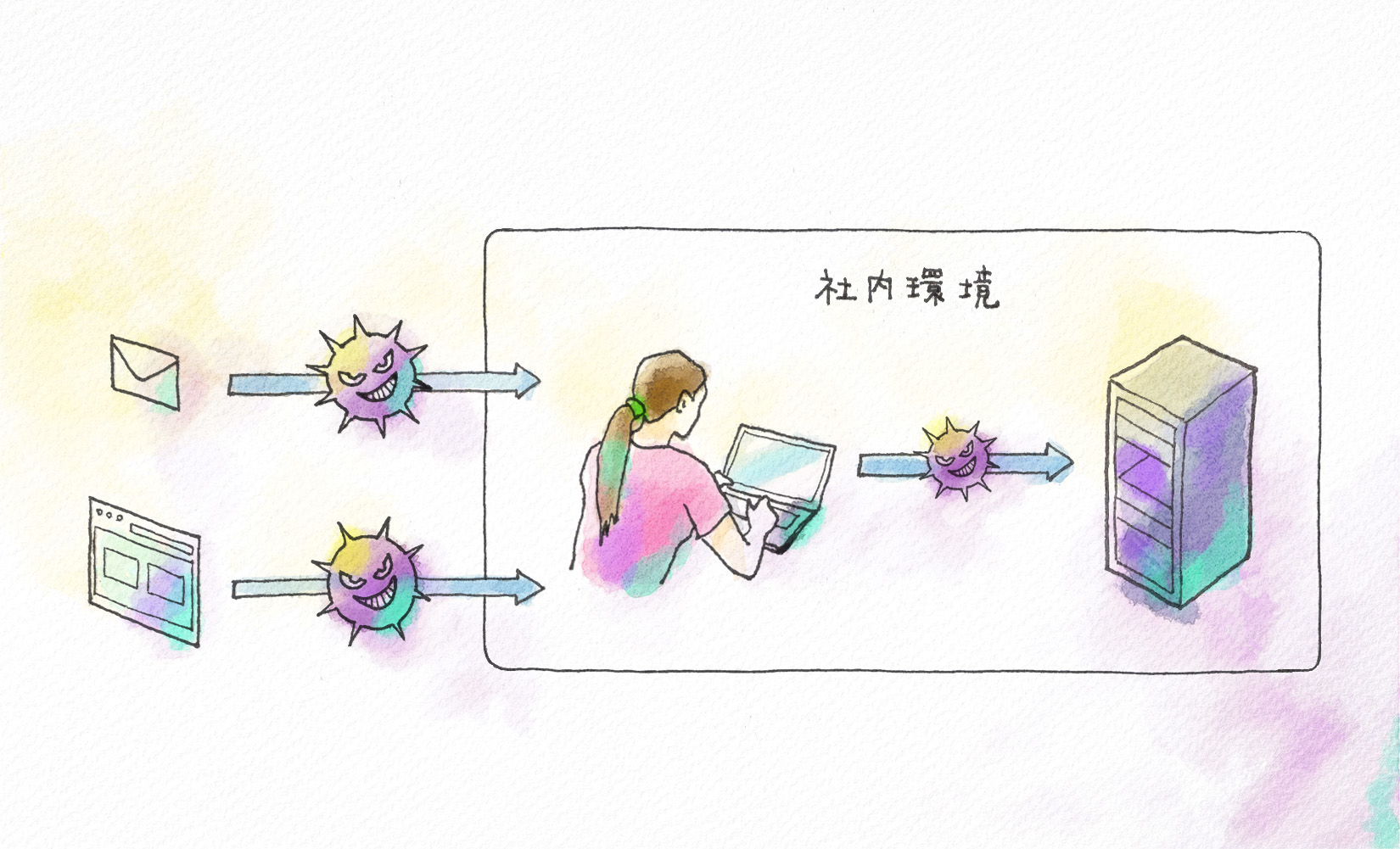

しかし近年のマルウェアは、経済目的の大規模犯罪や、スパイ行為などを行う手段として利用され、その手法はかなり巧妙になってきています。以下にその代表例をご紹介します。

しかし、このような場合は加害者が特定の人や団体であるのに対し、次にご紹介する大量攻撃型は、われわれ一般人も知らないうちに、その犯罪に加担しているケースです。

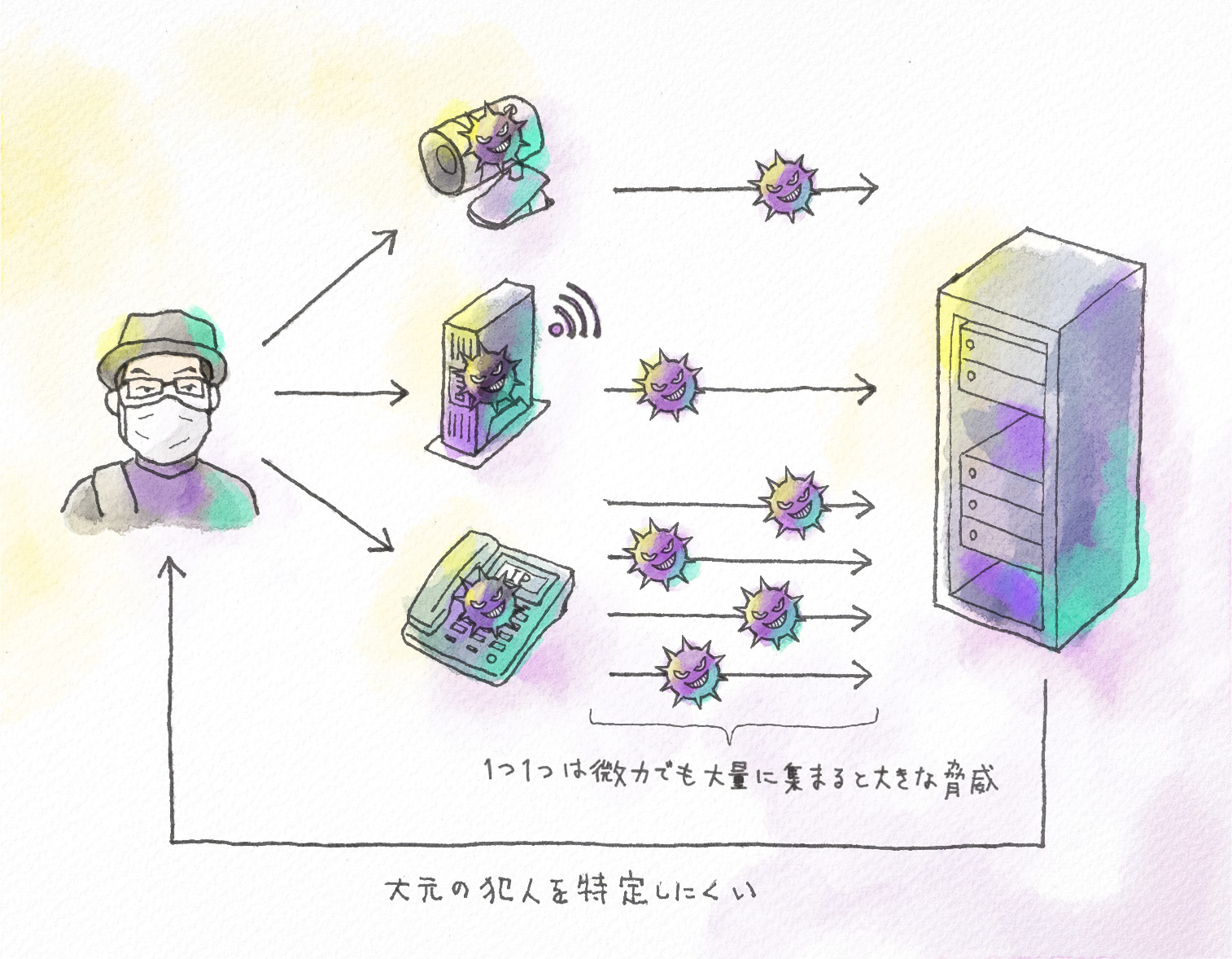

Miraiは、近年人気のウェブカメラやWi-Fiルータなどの「IoT機器」に感染し、遠隔操作を可能にします。 1つ1つの機器は単純な構造なので、感染してもその脅威は微かなものですが、これを数百万台同時に制御することで、巨大な力を生みます。その力はターゲットのサーバを、制御不能にできるほどです。そして、膨大なIoT機器を隠れ蓑にしているため、犯人特定が難しいという特徴もあります。

さらに問題なのは、Miraiに感染したIoT機器の所持者が、感染している事にさえ気が付かないケースがあることです。

今やネットにつながるデバイスはすべて、このようなマルウェア感染のリスクを負っています。その利便性から目覚しく普及していく一方で、IoT機器やスマートフォンへのウイルス対策意識は、パソコンと比べまだまだ不十分な面があるのではないでしょうか。このため、

を、各デバイスをご利用される方々には、ぜひ心掛けていただきたいと思います。

IIJでも、SOC(セキュリティオペレーションセンター)という専門部隊が、さまざまな企業のお客さまから委託され、その先にある一般の皆さまが利用しているネットワークのセキュリティを365日24時間体制で監視しています。

マルウェア感染を検知した際の分析・対策を行うことはもちろん、平常時から感染時までの、すべての状態の情報を常に蓄積し分析することで、いち早く異変を察知できるよう、異変時の特徴の研究も行っています。

本記事は2019年2月25日時点の情報を元に作成しています。

記事内のデータや組織名・役職などは作成時のものです。

ページの終わりです