ページの先頭です

- ページ内移動用のリンクです

- ホーム

- IIJの技術

- セキュリティ・技術レポート

- Internet Infrastructure Review(IIR)

- Vol.58

- 1. 定期観測レポート SOCレポート

- 目次

1. 定期観測レポート

SOCレポート

1.1 はじめに

IIJではセキュリティブランド「wizSafe(ウィズセーフ)」を立ち上げ、お客様が安全にインターネットを利用できる社会の実現に向けて日々活動しています。SOCでは、wizSafe Security Signal(注1)を通じてセキュリティに関する情報発信や、IIJサービスの様々なログを集約している情報分析基盤を活用して脅威情報の分析を行っています。

本レポートは2022年におけるセキュリティの主要なトピックについて第1.2節で振り返り、取り上げたトピックに関連する脅威について情報分析基盤上で観測したものを中心に第1.3節で紹介します。

1.2 2022年セキュリティサマリ

2022年に話題となった主要なセキュリティに関するインシデントの中から、SOCが注目したものを表-1、表-2にまとめます。

表-1 インシデントカレンダー(1月~5月)

| 月 | 概要・URL |

|---|---|

| 1月 | ソフトウェア開発会社は2021年12月31日未明にランサムウェアに感染したことを公表した。今回の攻撃ではファイルの暗号化だけではなく、顧客取引情報などのデータが攻撃者に窃取され、リークサイト上に情報が2回公開されていたことが判明している。 【東京コンピュータサービス株式会社】 https://www.to-kon.co.jp/uploads/letter.pdf https://www.to-kon.co.jp/uploads/letter2.pdf https://www.to-kon.co.jp/uploads/letter3.pdf |

| 1月 | 決済サービス会社は2021年8月2日から2022年1月25日にわたり不正アクセスを受けていたことを公表した。攻撃は社内管理システムへの不正ログイン、一部アプリケーションへのSQLインジェクション、不正ファイル(バックドア)の設置など複合的なものであり、個人情報を含む情報が外部に流出していたことが判明している。 【株式会社メタップスペイメント】 https://www.metaps-payment.com/company/20220125.html https://www.metaps-payment.com/company/20220228.html |

| 2月 | 一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)は、2月よりEmotetの感染が急速に拡大していることについて注意喚起した。3月にはEmotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数が2020年の感染ピーク時の約5倍以上に急増、7月中旬に観測が収束したが11月2日よりメールの配布が再度観測されるようになった。 【JPCERT/CC】 https://www.jpcert.or.jp/at/2022/at220006.html |

| 3月 | 大手自動車会社は、3月1日に国内全工場(14工場28ライン)の稼働を停止すると発表した。国内仕入先におけるシステム障害とされているが、ファイルサーバにてウィルス感染を確認したと公表している。 【小島プレス工業株式会社】 https://www.kojima-tns.co.jp/wp-content/uploads/2022/03/20220331_システム障害調査報告書(第1報).pdf https://www.kojima-tns.co.jp/wp-content/uploads/2022/08/ウィルス感染被害によるシステム停止事案発生のお知らせ-2.pdf |

| 3月 | 自動車部品メーカ会社は、海外拠点グループ会社において3月10日にネットワークへの第三者による不正アクセスを受けたことを公表した。 【株式会社デンソー】 https://www.denso.com/jp/ja/news/newsroom/2022/20220314-01/ |

| 3月 | VMware社は、Spring Frameworkに脆弱性(CVE-2022-22965)が存在し、CVE公開前にリークされたことを3月31日に公表した。脆弱性が悪用された場合、リモートから任意のコード実行が可能となる。VMware社製品以外でもSpring Frameworkを使用している他の製品に影響があり、この脆弱性は「Spring4Shell」と呼ばれている。 【VMware】 https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement |

| 4月 | VMware社は、同社が提供するVMware Workspace ONE Access、VMware Identity Managerなどの製品に複数の脆弱性があることを4月6日に公表した。そのうちリモートからコード実行が可能となる脆弱性(CVE-2022-22954)とローカル権限昇格の脆弱性(CVE-2022-22960)は実際の攻撃として利用されていたことがVMware社により報告された。 【VMware】 https://www.vmware.com/security/advisories/VMSA-2022-0011.html |

| 4月 | 工業部品製造会社は、グループ会社の海外工場にあるネットワークが第三者から不正アクセスを受けたことを4月8日に公表した。VPN機器の脆弱性を悪用され、侵入された可能性が高いと報告している。 【日邦産業株式会社】 https://www.nip.co.jp/news/.assets/20220408-1.pdf https://www.nip.co.jp/news/.assets/20220422-1.pdf |

| 5月 | F5 Networks社は、5月4日にiControl REST認証のバイパスが可能となるF5 BIG-IPの脆弱性(CVE-2022-1388)を公表した。この脆弱性を悪用することで認証されていない攻撃者による任意のコマンド実行やファイルの生成・削除、サービスの無効化などが可能となる。 【F5 Networks】 https://support.f5.com/csp/article/K23605346 |

| 5月 | クラウド事業者は、5月7日から5月11日にかけて同社サービスで提供している一部のロードバランサに対して不正アクセスが行われていたことを公表した。 【富士通クラウドテクノロジーズ株式会社】 https://pfs.nifcloud.com/cs/catalog/cloud_news/catalog_202205161000_1.htm https://pfs.nifcloud.com/cs/catalog/cloud_news/catalog_202205311000_1.htm https://pfs.nifcloud.com/cs/catalog/cloud_news/catalog_202206071000_1.htm https://pfs.nifcloud.com/cs/catalog/cloud_news/catalog_202206291000_1.htm |

| 5月 | Microsoft社は、同社が提供するサポート診断ツールであるMicrosoft Support Diagnostic Tool (MSDT)にリモートからコード実行が可能な脆弱性(CVE-2022-30190)があることを5月30日に公表した。当該脆弱性は「Follina」と呼ばれており、ゼロデイ脆弱性であった。 【Microsoft】 https://msrc-blog.microsoft.com/2022/05/30/guidance-for-cve-2022-30190-microsoft-support-diagnostic-tool-vulnerability/ |

表-2 インシデントカレンダー(6月~12月)

| 月 | 概要・URL |

|---|---|

| 6月 | Atlassian社は、同社が提供するConfluence Server及びConfluence Data Centerに対して、認証不要でリモートからの任意コード実行が可能となる脆弱性(CVE-2022-26134)があることを6月2日に公表した。 【Atlassian】 https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html |

| 6月 | 地方自治体は、個人情報を含むUSBメモリを6月21日に紛失したことを公表した。当該USBメモリは6月24日に発見され、11月28日に公開された調査報告書にて個人情報の漏えいは確認されなかったことを報告した。 【尼崎市】 https://www.city.amagasaki.hyogo.jp/kurashi/seikatusien/1027475/1030947.html |

| 7月 | ホテルチェーン会社は、同社の委託先会社で使用しているパソコンがEmotetに感染し、11,961件の個人情報が流出したことを7月27日に公表した。 【アパホテル株式会社】 https://www.apa.co.jp/newsrelease/164149 |

| 9月 | デジタル庁、総務省、文部科学省、宮内庁の4省庁23サイト及び複数の民間企業のWebサイトにおいてアクセス障害が発生した。当該事案はロシアを支持するハッカー集団「KILLNET」によるものと見られ、KILLNETは日本政府に対して宣戦布告を表明する趣旨の動画をTelegram上に投稿した。 |

| 10月 | Fortinet社は、同社が提供するFortiOS、FortiProxy、FortiSwitchManagerの管理インタフェースに存在する脆弱性(CVE-2022-40684)を10月10日に公表した。当該脆弱性を悪用することで、認証をバイパスし、任意に操作できる可能性がある。 【Fortinet】 https://www.fortiguard.com/psirt/FG-IR-22-377 |

| 10月 | ソフトウェア開発企業が提供するオブジェクトストレージサービスの構成ミスにより65,000を超える企業データが公開されていたことが10月19日に公表された。海外のセキュリティ企業からの通知を受け、構成の誤りを対処後、影響を受ける顧客へ通知が行われた。 【Microsoft】 https://msrc-blog.microsoft.com/2022/10/19/investigation-regarding-misconfigured-microsoft-storage-location-2/ |

| 10月 | 国立研究開発法人情報通信研究機構は、FocusH&S社製DVRを狙ったDDoSボット感染が増加し、6月1日から8月31日までの期間で17,489件の攻撃を観測したことを発表した。当該製品は日本国内でも販売されており利用者への速やかなファームウェアアップデートを呼びかけている。 【国立研究開発法人情報通信研究機構】 https://blog.nicter.jp/2022/10/analysis-of-ddos-bot-targeting-dvrs/ |

| 10月 | 医療機関は、ランサムウェアと思われる攻撃を受けたことを10月31日に公表した。攻撃により電子カルテシステムに障害が発生し通常診療ができず、一般外来も停止するなどの影響が出た。 【大阪急性期・総合医療センター】 https://www.gh.opho.jp/pdf/obstacle20221031.pdf |

| 11月 | PC周辺機器メーカは、同社が運営するWebサイトが第三者による不正アクセスを受け、ペイメントアプリケーションの改ざんが行われたことにより、最大147,545人分の個人情報と1,938件のクレジットカード情報が漏えいしたことを11月21日に公表した。 【株式会社ワコム】 https://www.wacom.com/ja-jp/about-wacom/news-and-events/2022/1484 |

| 12月 | Fortinet社は、同社が提供するFortiOS SSL-VPNの脆弱性(CVE-2022-42475)を12月12日に公表した。当該脆弱性を悪用することで、認証されていない攻撃者によりリモートから任意のコードやコマンドを実行される可能性がある。 【Fortinet】 https://www.fortiguard.com/psirt/FG-IR-22-398 |

| 12月 | Citrix社は、Citrix Gateway及びCitrix ADCに存在する脆弱性(CVE-2022-27518)を12月14日に公表した。当該脆弱性を悪性することで、認証されていない攻撃者によりリモートから任意のコードが実行される可能性がある。 【Citrix】 https://support.citrix.com/article/CTX474995/citrix-adc-and-citrix-gateway-security-bulletin-for-cve202227518 |

| 12月 | パスワード管理ソフトウェア提供会社は、本番環境のバックアップに利用していたクラウドストレージに対して不正アクセスがあったことを12月22日に公表した。この攻撃によりサービス利用時の顧客情報と暗号化された機密情報が流出した。 【LastPass】 https://blog.lastpass.com/2022/12/notice-of-recent-security-incident/ |

1.3 セキュリティトピックス

本節では、第1.2節にて取り上げた2022年のセキュリティインシデントの中から、アナリストが注目したトピックについてSOCの観測情報を紹介します。

1.3.1 2022年のEmotet

Emotetの概要

2022年は、2019年や2020年に多く観測され、2021年に一時収束していたEmotetの活動が再び話題となりました。Emotetは2014年に初めて報告され、当時は金融情報などを窃取するバンキングトロジャンと呼ばれるマルウェアとして知られていました。その後Emotetは機能の追加により形態を変化させ、他の端末へ感染を広げる活動を拡大しました。SOCでは2019年9月での観測を皮切りに2019年や2020年で多くのEmotetに関するメールやC&Cサーバへの通信を観測しています。2021年1月27日にEuropol(欧州刑事警察機構)によるEmotetの攻撃インフラのテイクダウンにより(注2)、2021年1月26日以降しばらくの間、Emotetの感染活動はありませんでした。しかし、2021年11月14日には別のマルウェアであるTrickbotを経由してEmotetに感染する事例が発生し(注3)、メールによるEmotetのダウンロードファイルを検出しました。2022年は、一般社団法人JPCERTコーディネーションセンター(以下、JPCERT/CC)よりEmotetの感染規模が2020年を上回ったことが報告され、前節のインシデントカレンダーの事例にもあるとおり、この活発な感染活動による被害が報告されています(表-1、表-2)。

Emotetは情報を窃取する機能や自身の拡散機能、別のマルウェアをダウンロード及び実行するローダ機能、ボットネット機能を持っています。Emotetは端末に侵入後、メールアドレス、アカウント情報、メール本文などの情報を窃取します。更に、窃取したメールの本文や件名を利用したメールを作成し、Emotetをダウンロードするファイルを添付し送信します。添付されるファイルはVBAマクロを含むMicrosoft Office形式のWord・ExcelファイルやWord・Excelファイルを圧縮したパスワード付きZIPファイルであることが知られています。パスワード付きZIPファイルはファイルの内容が暗号化されており、アンチウイルスやサンドボックスなどのセキュリティ製品で復号できない場合は検査ができません。検査できなかったファイルはセキュリティ製品の機能を回避できてしまうため、ユーザの手元に届いてしまう可能性が高くなります。2022年4月には新たな手法としてショートカットファイル(LNKファイル)やショートカットファイルを圧縮したパスワード付きZIPファイルを添付するという手法も確認されているため(注4)、従来の方法であるWord・Excelファイルだけでなく、別形式のファイルにも注意が必要です。

加えて、Emotetは前述のローダ機能を持っていることから、他のマルウェアなどの入り口としても機能しています。2022年では、Palo Alto Networks社はEmotetに感染した端末がIcedIDやBumblebeeと呼ばれるマルウェアに感染したことを確認しました(注5)。その他にも、ペネトレーションテストで使用されるCobalt Strikeと呼ばれるフレームワークをEmotetを使用して展開するという攻撃がCybereason社から報告されています(注6)。そのため、Emotetの感染をそのままにした場合、感染による被害はより深刻なものになる可能性もあります。このような特徴から、Emotetは感染力や脅威度が高いマルウェアの1つと言えます。

Emotetの観測情報

ここでは、SOCでのEmotetの観測状況について報告します。

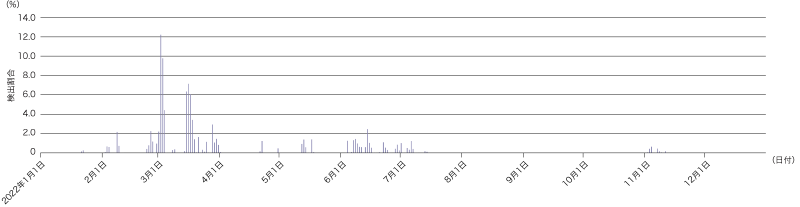

図-1では1年間におけるEmotetのメール件数の推移を示します。図の横軸は日付を、縦軸は対象期間における合計検出数を100%として正規化した割合を表します。

図-1 Emotetを検出したメール件数の推移

Emotetは大まかに3つの期間で検出しています。1つ目の期間は1月21日から4月5日までで、検出量が最も多い期間です。2月2日から検出が増加し、ピークは3月2日でした。これはJPCERT/CCが、Emotetに感染しメール送信に悪用される可能性のある日本のメールアドレス数が急増したことを報告している時期と一致しており(表-1、表-2)、SOCでも同様の傾向が見られました。

2つ目の期間は4月21日から7月14日までで、6月4日から観測が増加し、6月14日にピークを迎えています。添付ファイルとして、これまでのマクロ付きExcelファイルを用いたものに加え、4月30日以降からショートカットファイルやショートカットファイルを圧縮したZIPファイルも検出されるようになりました。

3つ目の期間は11月2日から11月12日までで、検出量が最も少ない期間です。この期間では、2つ目の期間に検出していたショートカットファイルは検出されず、マクロ付きExcelファイルのみを検出しています。

攻撃のメールを観測していない4月や7月から11月の時期においても、Emotet本体に変更が加えられたことが報告されており(注7)、目立った攻撃が見られない場合であっても活動は継続しているようです。

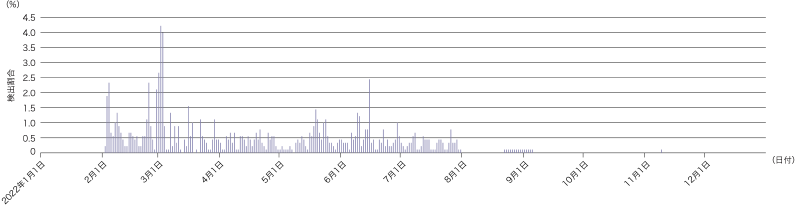

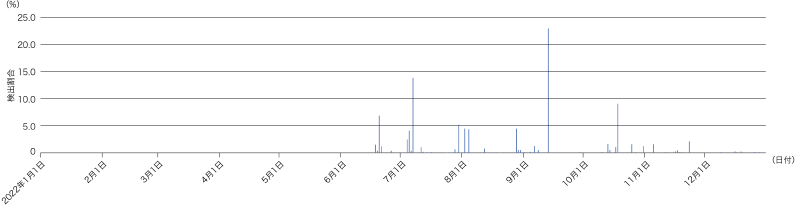

続いて、1年間におけるEmotetに感染した端末の割合を図-2に示します。図の横軸は日付を、縦軸は対象期間におけるEmotetの感染端末数の合計を100%として正規化した割合を表します。なお、感染端末数はC&Cサーバへ通信を行うIPアドレスを1端末として集計しています。

図-2 Emotetに感染した端末の割合の推移

感染させるメールと同様に2月2日から観測が始まり、3月2日にピークを迎えていました。4月から5月にかけては3月と比較して端末数は少ない傾向にありますが、6月15日に再び多くの端末数を確認しています。

また、端末数が比較的多い時期とEmotetを検出したメールを多く受信している時期が同じですが、Emotetを受信していない期間でも感染通信が出続けている時期があります。Emotetに感染していることにしばらく気づかなかったためと考えられ、早期発見の対策が不十分であったことが推測されます。Emotetはローダ機能を持っており、感染に気付かなかった場合は他のマルウェアに感染し被害が深刻になる可能性もあるため、早期に発見できる対策が必要です。

対策

2022年12月末の時点ではEmotetの感染活動は停止していますが、再開する可能性もあり、Emotetは今後も注意するべきマルウェアの一つと言えます。EmotetはVBAマクロを含むMicrosoft Office形式のファイルやショートカットファイル(LNKファイル)を開くことで感染します。感染の被害を抑える対策として、ファイルを開いた際にマクロを実行しないようマクロの自動実行の設定を無効化することが挙げられます。Microsoft Office形式のファイルやショートカットファイルは両方ともPowerShellを実行しEmotetをダウンロードするため、業務でPowerShellを使用しない場合は、PowerShellの実行を無効にすることも対策の1つです。可能であればファイル共有の際にパスワード付きZIPファイルを用いる文化をやめ、メール受信時にパスワード付きZIPファイルを一律で遮断するような運用に変更することも有効です。

Emotetは感染拡大に用いるメールに実際に使われていたメールを使いまわしていることもあるため、人がEmotetに関するメールを見分けるのは難しい状況です。マクロの実行やショートカットファイルの開封によりEmotetに感染したことが疑われる場合は、JPCERT/CCが公開しているEmotetの感染確認ツール「EmoCheck」で確認できることがあります(注8)。また、SOCやEDRによる監視やアンチウイルスの導入といった、感染の早期発見と迅速な初動対応を行える状態にしておくことも重要です。

1.3.2 企業ネットワークへの侵入契機となるVPN機器の脆弱性

2022年は、大手企業や医療機関などの国内組織がランサムウェア感染による被害を受けた旨のニュースがたびたび報道された1年でした(表-1、表-2)。被害状況によっては事業を一時的に停止せざるを得ない状況となり、製品の納期遅れや新規患者の受入停止など、その影響は取引先や地域社会にまで拡がりました。

ランサムウェアの被害に至る主なきっかけとして「不審メールや不審サイトから受信したマルウェアへの感染」と「攻撃者による組織内ネットワークへの侵入」が挙げられます。近年、テレワークの普及によりインターネットを介して組織内ネットワークへ接続するためのVPN機器を設置する企業が増えたことから、VPN機器の脆弱性を悪用することで組織内ネットワークへ侵入される事例が目立ってきています。警察庁の調査では、2022年上半期にランサムウェア被害に遭った企業の68%が、侵入経路としてVPN機器を挙げています(注9)。

本項では、VPN機器における既知の脆弱性、及びそれらの脆弱性を狙った攻撃活動のSOCにおける観測状況を紹介します。

VPN機器の脆弱性

表-3は、2018~2022年の5年間にJPCERT/CCより発出された注意喚起(注10)で言及された脆弱性のうち、VPN機器に関連する14件を抽出しまとめたものです。なお、「CVE ID」は米MITRE社が管理をする共通脆弱性識別子(Common Vulnerabilities and Exposures)を、「CVSS v3ベーススコア」は米国立標準技術研究所(NIST)により評価された脆弱性の深刻度(Common Vulnerability Scoring System)を0.0~10.0の範囲で表した値をそれぞれ示しています。

表-3 VPN機器に関連する主な脆弱性(2018~2022年)

脆弱性を狙った攻撃活動のSOCにおける観測状況

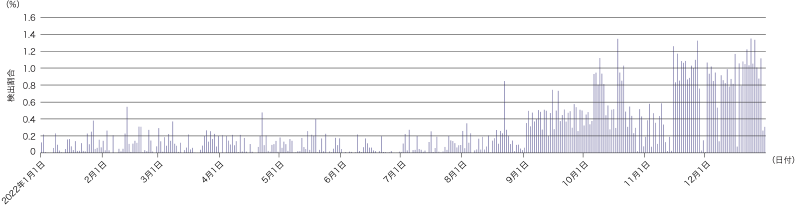

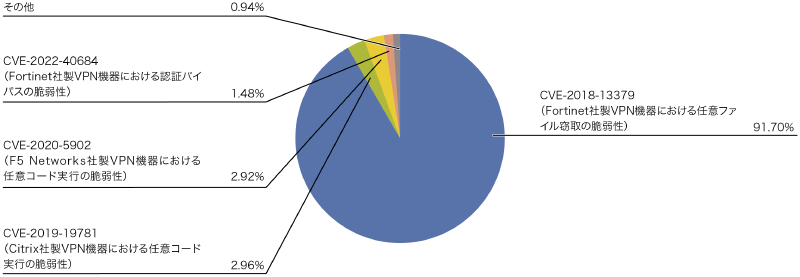

脆弱性が残存するVPN機器を見つけたり悪用するために、インターネット上では絶えず攻撃活動が行われています。図-3は、表-3に示したVPN機器の脆弱性を狙った攻撃について、2022年にSOCで観測した検知数(割合)を示したものです。なお、図の縦軸は対象期間におけるすべての検知数を100%として正規化しています。

図-3 VPN機器の脆弱性を狙った攻撃の観測(2022年1月~12月)

図-3より、VPN機器の脆弱性を狙った攻撃活動は年間を通じて観測され、2022年9月以降は1日あたりの検知数が増加傾向にあります。次に、2022年の1年間を通じた、表-3に示すCVE IDごとの検知数(割合)を図-4に示します。

図-4 CVE IDごとの検知数(2022年1月~12月)

図-4に示す脆弱性の中から、SOCのアナリストが特に注目する脆弱性を次に示します。

CVE-2018-13379(Fortinet社製VPN機器における任意ファイル窃取の脆弱性)

検知数が全体の91.70%を占め最も多かったのは、CVE-2018-13379でした。この脆弱性を悪用することで、攻撃者はVPN接続に必要な認証情報を窃取することができます。公表から既に3年以上が経過しているものの、今なお多くの攻撃が行われているだけでなく、実被害も発生しています。2021年10月にランサムウェア攻撃を受けた医療機関は、2022年6月に公表された報告書(注11)で、侵入の契機として当該脆弱性が悪用された可能性が高いと述べています。また、インシデントカレンダー(表-1、表-2)の10月に示すランサムウェア攻撃を受けた医療機関についても、侵入のきっかけとなった可能性が高いとされる取引業者のVPN機器で、当該脆弱性が残存するバージョンのOSが用いられていたことが示されています(注12)。

CVE-2022-40684(Fortinet社製VPN機器における認証バイパスの脆弱性)

CVE-2022-40684は、2022年10月に公表された比較的新しい脆弱性です。この脆弱性を悪用することで、攻撃者は認証を回避して当該VPN機器の管理画面にアクセスができることから、設定変更などにより組織内ネットワーク侵入への足掛かりとなる恐れがあります。図-4に示すとおり2022年1年間を通した検知数は1.48%であり第4位となりましたが、そのほとんどは2022年12月21日~31日のわずか11日間に検知されたものでした。2023年以降も攻撃が継続する可能性もあることから、引き続きの警戒が必要です。

自組織が被害に遭わないために

自組織が同様の被害に遭わないために、ご利用のVPN機器のOSやファームウェア更新に加え、不要な機能はオフにする、管理画面など必要のない機能を外部に公開しない、接続元IPアドレスの制限を掛ける、二要素認証を設定するなどの対策を行うようにしてください。

また、現時点で組織内ネットワークへの侵入が確認できていなくとも、既に認証情報の窃取や設定変更など侵入の足掛かりを作られている可能性があることに留意が必要です。2021年9月、Fortinet社は全世界で約87,000台に及ぶ同社製VPN機器の認証情報が何者かによって公開されたことを発表しました(注13)。同社によると、公開された認証情報は、前述したCVE-2018-13379を狙った攻撃によって全世界のVPN機器から収集されたものであるとされています。また、公開された情報の中には、インシデントカレンダー(表-1、表-2)で取り上げたランサムウェア被害組織の認証情報が含まれていたことも判明しています(注12)。OSやファームウェアの最新化を行った際には、併せてVPN機器への不正アクセスや設定変更などの痕跡の確認、及び認証情報(パスワード)の変更まで実施するようにしてください。

1.3.3 2022年の脆弱性

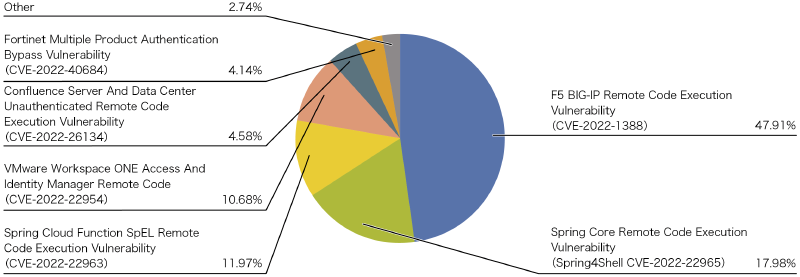

表-1、表-2のインシデントカレンダーに示すとおり、2022年も複数のソフトウェア脆弱性が公表されており、それらの脆弱性を悪用した攻撃が発生しました。本項では、SOCで悪用を観測した2022年公表の脆弱性について紹介します。図-5に2022年に公表された脆弱性の悪用に対する観測割合を示します。観測数上位の脆弱性は、いずれもリモートコード実行の可能性があるものでした。リモートコード実行とは、アプリケーションに対して、特定の文字列を埋め込んだスクリプトを(HTTPリクエストによる送信などで)入力すると、入力を処理するアプリケーションサーバ上で任意のコードが実行されてしまう脆弱性です。攻撃者はこれを悪用して情報窃盗やシステムの乗っ取り、改ざん、マルウェア配布など、様々な活動を試みます。そのため、一般的にこの種類の脆弱性は深刻な脅威と判断されます。

図-5 悪用を観測した2022年公表の脆弱性の割合

F5 BIG-IP Remote Code Execution Vulnerability(CVE-2022-1388)

2022年5月4日、BIG-IPのiControlに関する脆弱性(CVE-2022-1388)が公表されました(注14)。BIG-IPはF5 Networks社製の通信制御装置であり、世界中の企業ネットワークで導入されています。iControlはBIG-IPを操作するREST API機能です。

この脆弱性では、標的のBIG-IPのiControlに対して特定の内容のHTTPリクエストを行うと、認証をすり抜け、ルート権限での任意操作が可能となります。本脆弱性を持つBIG-IPのiControlがインターネット上からアクセス可能である場合、攻撃者が機器の設定を任意に変更できるため、内部ネットワークへの侵入やトラフィックの盗聴などの深刻な被害に繋がる可能性があります。

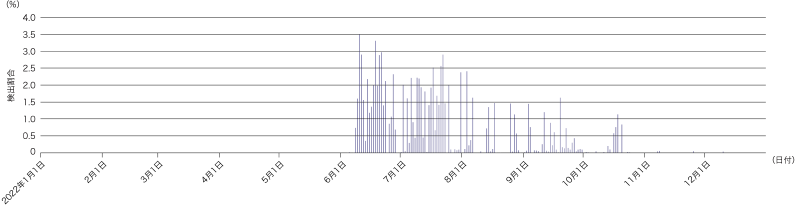

図-5に示す通り、この脆弱性は2022年公開の脆弱性の中で最も多く観測しており、全体の47.91%と約半数を占めています。ソースコード管理サイトのGitHub(注15)などで本脆弱性を悪用するためのツールが数多く公開されており、それらは誰もがダウンロードして実行することができます。また、オープンソースのペネトレーションテストツールであるMetasploitにも本脆弱性を利用するコードが実装されています。Metasploitは攻撃者も悪用しており、これらのツールにより攻撃が容易に行われます。このように攻撃ツールが容易に入手できることや対象製品が世界中に普及していることから、盛んな攻撃につながっていると考えられます。図-6に、本脆弱性を狙った攻撃の1年間の推移を示します。縦軸は対象期間におけるすべての検知数を100%として正規化しています。本脆弱性は6月1日に初めて観測し、2週間後の6月18日にピークを観測しました。その後は緩やかに減少していきますが、10月中頃までは多量の攻撃を観測しました。攻撃の送信元は幅広く、6大州に渡る36カ国から送信されていました。そのため、世界中で攻撃が悪用されていることが推測できます。攻撃が減少した11月以降も断続的に少量の攻撃を観測しています。

図-6 BIG-IP の脆弱性(CVE-2022-1388)を狙った攻撃の観測(2022年1月~12月)

Spring Core Remote Code Execution Vulnerability(Spring4Shell CVE-2022-22965)

2022年3月31日、Spring Frameworkに関する脆弱性(CVE-2022-22965)、通称「Spring4Shell」が公表されました(注16)。Spring FrameworkはJava言語のWebアプリケーション開発フレームワークであり、VMware社によりSpringプロジェクトの1つとしてオープンソースで公開されています(注17)。

本脆弱性(CVE-2022-22965)はSpring Frameworkの中核モジュールであるSpring Coreに存在する脆弱性であり、Spring Frameworkを使ったJavaアプリケーションにてリモートコード実行の危険性があります。

Spring FrameworkはJava言語のWebアプリケーション開発においては、高いシェアを占めるフレームワークですが、本脆弱性の実行条件が限定的であったため、影響範囲は一部のユーザに抑えられました。

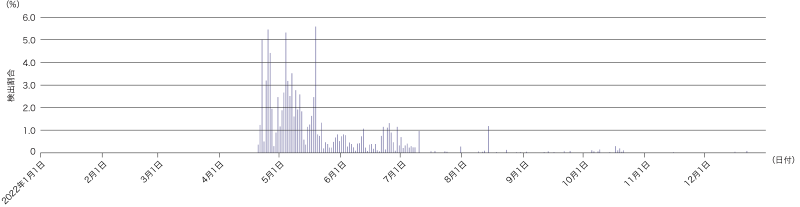

本脆弱性によりリモートコード実行が行われる場合、2段階でHTTPリクエストが送信されます。まず初めに、1回目のHTTPリクエストにてアプリケーションのロギング機能を悪用して、Webサーバ内に任意コマンドを実行するためのプログラム(WebShellと呼ばれる)が書き込まれたログファイルを作成します。そして次に2回目のHTTPリクエストにて、前段で作成したログファイル(WebShell)をURLパスに指定して任意コマンドを送信します。これにより、前段で作成したWebShellを通じて任意コードが実行されます。なお、図-7は前段のWebShellを作る通信のみで集計されています。

図-7 Spring Frameworkの脆弱性(CVE-2022-22965)を狙った攻撃の観測(2022年1月~12月)

本脆弱性は2022年公表の脆弱性のうち、2番目に多く観測しました。

また、3番目に多く観測している脆弱性(CVE-2022-22963)もSpring Frameworkなどと同じSpringプロジェクトに関連する脆弱性です。こちらはSpring Cloudに存在した別の脆弱性です(注18)。Spring Cloudはクラウド環境開発に関するプロジェクトであり、フレームワークの根幹となるSpring Frameworkに対して使用者が限られるため、影響範囲はSpring Frameworkに関する脆弱性(CVE-2022-22965)のほうが大きいと考えられます。

VMware Workspace ONE Access And Identity Manager Remote Code(CVE-2022-22954)

2022年4月6日にVMware社が提供するWorkspace ONE Access(旧称Identity Manager)に関する脆弱性(CVE-2022-22954)が公表されました(注19)。

Workspace ONEはクラウド型のアプリケーションプラットフォームであり、Workspace ONE Accessはワークスペースへのアクセス管理を行うアプリケーションです。

本脆弱性は対象アプリケーションのテンプレートエンジンの処理に起因したリモートコード実行の脆弱性です。テンプレートエンジンとは、入力データをテンプレートに基づき処理してドキュメントを生成する技術です。特にWebアプリケーションが動的にHTMLファイルを生成するのに使用されています。特定の文字列を含むHTTPリクエストを本脆弱性を持つアプリケーションサーバへ送信すると、その入力がテンプレートエンジンで処理され、そのサーバ上で任意のコードが実行可能となります。このような攻撃をサーバサイドテンプレートインジェクションと呼びます。

5月18日、米サイバーセキュリティインフラストラクチャセキュリティ庁(CISA)は、本脆弱性を含むVMware製品の複数の脆弱性の危険性から、米行政機関に対策を指示する緊急指令ED22-03を発行しました(注20)。2022年に発行された緊急指令はこの1件のみであり、それだけ米行政機関にとって大きな脅威となりうる危険性の高い脆弱性でした。

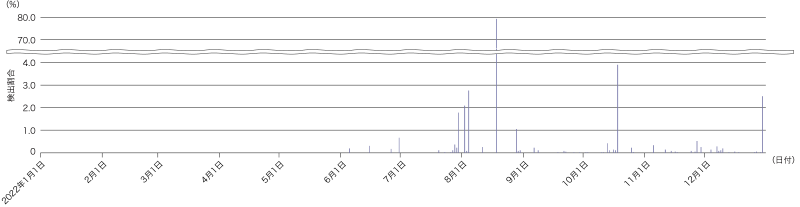

本脆弱性は2022年公表の脆弱性のうち、4番目に多く観測しました。また、図-8に示す通り、6月5日に初回の観測をして以降、断続的に攻撃を観測しました。8月18日は攻撃が急増しており、2番目に多く検知した10月18日と比較すると、約20倍もの攻撃数となっています。また、この8月18日の攻撃の約99.75%は単一の送信元によるものであり、一方で送信先は多岐にわたっています。この攻撃数の急増は三井物産セキュアディレクション株式会社のSOCも報告(注21)しており、単一の攻撃者が広範囲な大規模攻撃を試みた一例として見ることができます。その他、1~2ヵ月ごとに攻撃数の大きな増加が見られますが、それぞれ異なる国を送信元として観測しています。また、執筆時点(2023年1月)においても本脆弱性の悪用を継続的に観測しています。

図-8 Workspace ONE AccessまたはIdentity Managerの脆弱性(CVE-2022-22954)を狙った攻撃の観測(2022年1月~12月)

Confluence Server And Data Center Unauthenticated Remote Code Execution Vulnerability(CVE-2022-26134)

2022年6月2日にConfluenceに関する脆弱性(CVE-2022-26134)が公表されました(注22)。

ConfluenceはAtlassian社が提供する企業向けWikiアプリケーションであり、多数の企業に導入されています。この脆弱性はオンプレミス版のConfluence Server及びConfluence Data Centerにおいて、リモートコード実行を引き起こす脆弱性です。サポート中の全てのバージョンが脆弱性の対象であったため、広範囲のユーザが対象となりました。また、サポートが終了したバーションを含めると2004年にリリースしたConfluence初期のバージョンである1.3.0以降の全てのバージョンに脆弱性が存在していました。なお、クラウドサービス版のConfluence Cloudはこの脆弱性の対象ではありません。脆弱性の公表時点では、修正バージョンが提供されておらず、翌日の2022年6月3日に修正されたバージョンが提供されました。

本脆弱性はOGNL(Object Graph Navigation Language)というJavaに似た式言語の実行に起因しています。HTTPリクエストの中に特殊な文字列を含めたOGNL式を埋め込み、標的のサーバに送信することで、リモートコード実行が引き起こされます。これはOGNLインジェクションと呼ばれ、この種の脆弱性は近年ではWebアプリケーションフレームワークのApache Struts2にて大きな被害を出していることで知られています。

この脆弱性は2022年公表の脆弱性のうち、5番目に多く観測しました。また、図-9に示す通り、6月18日に初めて観測し、約1ヵ月ごと間隔を開けて攻撃の一時的な増加が見られます。増加している日の多くはLinuxのidコマンドを実行しようとする攻撃コードを大量に観測しています。idコマンドが実行されても、実行ユーザの情報を出力するのみで直接的な脅威にはなりません。しかし、攻撃者が対象に脆弱性が存在するかを探索する目的で使われることが多いコマンドであり、脆弱性があることが攻撃者に知られることで、その後に危険な攻撃が行われる可能性があります。idコマンドによる攻撃コードのほかには、Linuxのwgetコマンドやcurlコマンドを利用した攻撃コードが観測されています。この攻撃コードは外部サイトから悪性のスクリプトをダウンロードし、そのスクリプトを実行します。これがサーバ上で実行されるとマルウェアがインストールされるなどの危険があります。なお、本脆弱性の悪用は執筆時点(2023年1月)においても継続して観測しています。

本項では2022年に公表された脆弱性から、SOCで多くの観測が見られた4つの脆弱性について紹介しました。対象となるバージョンは各脆弱性の参考URLから確認することができます(注14)(注16)(注19)(注22)。該当するアプリケーション及び対象バージョンを運用している場合は、対策済みバージョンの適用を推奨いたします。

図-9 Confluenceの脆弱性(CVE-2022-26134)を狙った攻撃の観測(2022年1月~12月)

1.4 おわりに

本レポートでは、2022年に注目されたセキュリティインシデントとその中からSOCアナリストが注目したものについて観測状況を紹介しました。第1.3.1節のEmotetは2020年頃からアップデートを施しながら流行と収束を繰り返し、第1.3.2節で観測されたVPN機器を狙う攻撃では2019年に公表されたFortiOSの脆弱性(CVE-2018-13379)が最も多いなど、旧来からの攻撃であっても継続していることが分かります。大きく話題となった時だけではなく継続して警戒する必要があると言えます。一方で第1.3.3節では2022年に公表された脆弱性を用いた新しい攻撃も観測しています。利用している製品や関連サービスについて脆弱性やアップデートの情報を随時収集することも重要です。

SOCでは今後もwizSafe Security Signalなどを通じて情報分析基盤で観測した脅威や、セキュリティに関するトピックなどの情報の発信をしていきますので、セキュリティ対策や業務に役立てていただければ幸いです。

- (注1)wizSafe Security Signal(https://wizsafe.iij.ad.jp/)。

- (注2)Europol(欧州刑事警察機構)、"World’s most dangerous malware EMOTET disrupted through global action"(https://www.europol.europa.eu/media-press/newsroom/news/world%e2%80%99s-most-dangerous-malware-emotet-disrupted-through-global-action)。

- (注3)cyber.wtf、"Guess who’s back"(https://cyber.wtf/2021/11/15/guess-whos-back/)。

- (注4)IPA 独立行政法人 情報処理推進機構、「Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて」(https://www.ipa.go.jp/security/announce/20191202.html#L20)。

- (注5)Twitter(@Unit42_Intel)(https://twitter.com/Unit42_Intel/status/1590002190298804225)。

- (注6)Cybereason、「【脅威分析レポート】すべての道はCobalt Strikeに通じる - IcedID、Emotet、QBot」(https://www.cybereason.co.jp/blog/malware/7797/)。

- (注7)proofpoint、「2022年秋のEmotetの復活を総合的に考える」(https://www.proofpoint.com/jp/blog/threat-insight/comprehensive-look-emotets-fall-2022-return)。

- (注8)GitHub(@JPCERTCC)(https://github.com/JPCERTCC/EmoCheck)。

- (注9)警察庁、「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」(https://www.npa.go.jp/news/release/2022/20220914001.html)。

- (注10)JPCERT/CC(https://www.jpcert.or.jp/at/)。

- (注11)徳島県つるぎ町立半田病院、「徳島県つるぎ町立半田病院 コンピュータウイルス感染事案 有識者会議調査報告書」(https://www.handa-hospital.jp/topics/2022/0616/report_01.pdf)。

- (注12)厚生労働省、「第13回健康・医療・介護情報利活用検討会医療等情報利活用ワーキンググループ資料について」(https://www.mhlw.go.jp/stf/newpage_29667.html)。

- (注13)Fortinet、「悪意のあるアクターがFortiGate SSL-VPNの認証情報を公開」(https://www.fortinet.com/jp/blog/psirt-blogs/malicious-actor-discloses-fortigate-ssl-vpn-credentials)。

- (注14)F5 Networks、"Final - K23605346: BIG-IP iControl REST vulnerability CVE-2022-1388"(https://support.f5.com/csp/article/K23605346)。

- (注15)GitHub(https://github.com/)。

- (注16)Spring、"Spring Framework RCE, Early Announcement"(https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement)。

- (注17)Spring(https://spring.io/projects)。

- (注18)VMware、"CVE-2022-22963: Remote code execution in Spring Cloud Function by malicious Spring Expression"(https://tanzu.vmware.com/security/cve-2022-22963)。

- (注19)VMware、"VMSA-2022-0014"(https://www.vmware.com/security/advisories/VMSA-2022-0014.html)。

- (注20)米サイバーセキュリティインフラストラクチャセキュリティ庁、"EMERGENCY DIRECTIVE 22-03 MITIGATE VMWARE VULNERABILITIES"(https://www.cisa.gov/emergency-directive-22-03)。

- (注21)三井物産セキュアディレクション株式会社、「2022年8月度 MBSD-SOCの検知傾向トピックス」(https://www.mbsd.jp/research/20220914/20228-mbsd-soc/)。

- (注22)Atlassian、"Confluence Security Advisory 2022-06-02"(https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html)。

執筆者プロフィール

本部 栄成 (ほんぶ えいせい)

IIJ セキュリティ本部 セキュリティオペレーション部 データ分析課

宮岡 真平 (みやおか しんぺい)

IIJ セキュリティ本部 セキュリティオペレーション部 データ分析課

冨山 克裕 (とみやま かつひろ)

IIJ セキュリティ本部 セキュリティオペレーション部 データ分析課

西東 翔太 (さいとう しょうた)

IIJ セキュリティ本部 セキュリティオペレーション部 データ分析課

- 1. 定期観測レポート SOCレポート

ページの終わりです