ゼロトラストネットワークアクセス(ZTNA)とVPNの違いとは? ―進む 脱VPN の背景、メリットも解説

index

2023/11/1(※2026/2/5 追記)

リモートワークでの仕事が普及して以降、VPN接続はビジネスシーンにおいて必要不可欠なものになりました。一方で、VPNの抱えるセキュリティ面の脆弱性をきっかけに、重大なセキュリティインシデントが断続的に発生しているのもまた事実です。下記記事にあるように、サイバー脅威の影は業界業種問わず忍び寄り、時には一般社会も巻き込むほどになっており、いかなる企業でもけっして他人事ではありません。

そこで昨今注目されているのが「ゼロトラストネットワークアクセス(ZTNA)」というセキュリティの仕組みです。セキュリティ面で不安が残るVPNに対して、あらゆる不正アクセスからネットワーク・システムを守るゼロトラストネットワークは、VPNに代わって国内外の企業で採用され始めています。

今回はITセキュリティのプロ・IIJ編集部が「VPNを取り巻く環境変化と脆弱性が狙われた事例」「脱VPNを考える際によく語られるゼロトラストネットワークアクセス(ZTNA)とVPNの違い」「脱VPNを実現することで得られるメリット」などについて解説します。

VPNとは

VPN(Virtual Private Network)とは仮想的な専用の通信網を確立し、インターネットにおける通信データを暗号化し、社内のオンラインデータを第三者から保護する技術です。アクセス時に認証システムを設け、一度安全と「許可」した範囲内のアクセス以外は拒否する「境界型モデル」という仕組みになっています。1990年代前後に技術が開発・確立されてから、リモートワークなど多様な働き方がある現代に至るまで、各企業のあらゆる情報資産を保護してきました。

まずはVPNを「インターネットVPN」と「IP-VPN」に大別して、それぞれ利用用途や注意点を解説します。

クローズドネットワークのIP-VPN

通信業者によって企業ごとに設けられた専用のクローズドネットワークを使うVPNです。クローズドかつオリジナルなネットワークを活用し、通信速度や品質が安定しているのが魅力です。一方で、運用コストが高額になりがちな点や、一度不正に侵入されると社内ネットワークすべてにアクセスされるリスクがあります。

オープンネットワークのインターネットVPN

誰でも使えるインターネット回線をそのまま流用するVPNで、IP-VPNと比較するとかなりの低コストで利用できます。一方で、世界共通のインターネットを使うため、誰でも自社のネットワークに不正アクセスしやすいリスクが伴います。また、通信品質・速度なども不安定な面がある点も注意です。

インターネットVPNにおける脆弱性をカバーする技術「SSL-VPN」及び「IPsec-VPN」とは?

どちらもインターネットVPNのセキュリティ面の弱点を補う仕組みです。「SSL-VPN」はSSL技術でデータを暗号化して通信を保護し、「IPsec-VPN」がIPパケットを暗号化して拠点間での通信を保護します。後述するZTNAほどではありませんが、インターネットVPNの脆弱性をカバーするために役立ちます。

ゼロトラストネットワークアクセス(ZTNA)とは

ZTNA(Zero Trust Network Access)とは、2019年にGartner社が提唱した仕組みで、社内・社外を問わず厳密にアクセス制御するのが特徴です。社内の情報資産にアクセスするものはすべて信用せず、その安全性を検証するという「ゼロトラスト」の原則に則っています。ZTNAではユーザを直接アプリケーションに接続するため、VPNのようにネットワークに依存することなく情報資産を保護できます。

ZTNAがセキュリティ用語として登場した頃は“VPNに代わる理想的で新しいセキュリティの仕組み”のように扱われ、国内企業では「本来はセキュリティ面で優れるZTNAに切り替えるべきだが、工数やコストを考慮するとしばらくはVPNのままで運用する」という傾向がありました。

しかし、VPNの脆弱性を突いたサイバー攻撃が多発する現在では、実際に国内の大企業を筆頭に導入が拡大しています。ZTNAは今や“ビジネスに必須の現実的なセキュリティ戦略”となりつつあるのです。

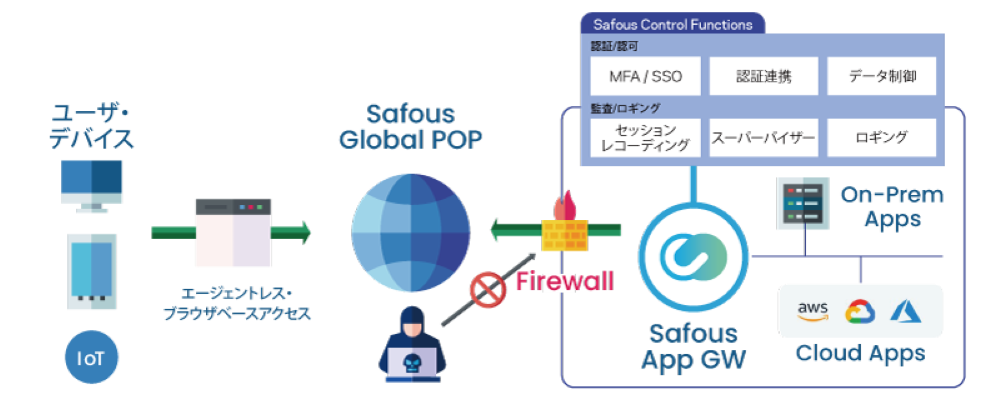

IIJでもVPNに代わって社内外のリモートアクセスを保護するZTNAサービス「Safous」を提供中です。SafousひいてはZTNAの導入によってどのような課題解決ができるのか、下記バナーの実際の導入事例からぜひご確認ください。

ゼロトラストネットワークアクセス(ZTNA)とVPNの違い

VPNとゼロトラストネットワークアクセス(ZTNA)には、下記の表のように様々な違いがあります。

ここからはVPNとゼロトラストネットワークアクセス(ZTNA)の違いについて、IIJ編集部にもよく問い合わせがある部分を中心に解説します。

セキュリティポリシーが違う

もっとも顕著な違いとしてセキュリティポリシーの違いがあります。VPNはネットワーク単位でのアクセス許可であり、一度許可すると基本的に広範囲にアクセス可能な「信頼するセキュリティ」です。一方で、ZTNAはアプリ単位のアクセス制御で、内部にアクセス後も継続的に認証する「何も信頼しないセキュリティ」となっています。セキュリティポリシーの観点でいえば正反対のスタンスといえるでしょう。

セキュリティの範囲や強度が違う

セキュリティポリシーが異なることから、セキュリティの範囲や強度も大きく違っているといえるでしょう。VPNは特定のネットワーク全体を包括する形で制御する一方で、ZTNAは特定のネットワークの中で部門や階層などに個別の細かなアクセス制御をかけるイメージです。

VPNが一度侵入してしまえば全体にアクセスできる一方で、ZTNAは一部権限に侵入できてもほかの部門の権限へアクセスできません。ZTNAは個々のセキュリティ範囲は極めて小さいですが、だからこそ細かな認証を必要とし、全体のセキュリティの強度を高めています。

拡張性やパフォーマンス性が違う

VPNはユーザ数や接続地点が増えるとサーバーに限界が出てくるため、パフォーマンス面でも接続の遅延・不安定性が現れてくるでしょう。一方で、ZTNAはクラウド上での運用のためトラフィックの集中や遅延が防止でき、一定レベル以上の通信速度・品質の安定化も望めます。細かい範囲でそれぞれアクセス制御していることで、直接かつ適切なトラフィック制御が可能です。

IIJ編集部には企業のセキュリティ担当の方から「ZTNAの通信品質はどうなのか」とお問い合わせをいただきますが、答えは「ZTNAはクラウド上で細かくアクセス制御を実施するため、制御のクオリティだけでなくパフォーマンスも高めている」となります。

例えば、IIJが提供するソリューション「Safous」は、下記イメージのように国内外からのリモートアクセスを最寄りのPOP(Point of Presence)へ繋ぎ、最適化されたネットワーク経路を使用します。パフォーマンスを安定・向上させつつ、リモートアクセスの側面からZTNA及びゼロトラストを構築できるのが強みです。

VPNが抱える課題

ZTNAとVPNを比較・整理したところで、つづいてはその比較から見えてくるVPNが抱える課題をいくつかピックアップして深掘りします。

インターネットの回線速度が落ちる

VPNはネットワークごとの制御のため、ユーザ数やアクセス地点が増えるごとにキャパが限界を迎えます。例えば、自社にてリモートワークでアクセスする従業員が増えすぎてしまうと、インターネットの回線速度が落ちるリスクがあります。特に安価なインターネットVPNは、全世界で共通のネットワークを使用しているため、通信品質が不安定になりがちなので注意です。

拡張性がない

VPNはアクセスごとの制御になるため、アプリレベルでの制御が可能なZTNAと比べると細かな拡張性が低いです。また、IP-VPNをはじめ専用線・閉域網を活用するVPNは、新しい拠点の追加や変更を実施する際に工数がかかってしまいます。リモートワーク環境をクイック&柔軟に対応していきたい場合に対しても、VPNは拡張性・柔軟性が低いのは留意しておきましょう。

セキュリティインシデントのリスクがある

ここまで解説してきた通り、VPNはもともと「信頼する」セキュリティシステムのためインシデントにつながりやすいです。IP-VPNなどの比較的セキュリティ精度の高いタイプでも、一度内部のネットワークに入れば認証なしでどこでもアクセスしやすいのはほかのVPNと同様になります。インシデントを未然に防ぎたい場合は、ZTNAのセキュリティ体制を構築するのがおすすめですよ。

脱VPNが進む背景

ここまでVPNの抱える課題について整理してきましたが、国内外問わず「脱VPN」が進んでいる背景には様々な外的要因も絡んでいます。ここでIIJ編集部が考える「VPNを取り囲む状況の変化」について少し触れていきます。

1. リモートワークの影響でワークプレイスの境界が曖昧になった

リモートワークなど自宅やオフィス外での業務が当たり前になった現在、社内外の「境界線」が曖昧になっています。また、PC・スマートフォン・タブレットなど複数の端末から社内ネットワークへアクセスされることもあり、その中には企業の管理外である私用端末などが含まれる場合もあります。管轄外からのアクセスも監視する必要性に迫られ、脱VPN及びZTNA導入を推進している企業も少なくありません。

2. クラウドの浸透によるインターネットトラフィックの増加

働き方の変化に伴い、Microsoft 365やZoomなどに代表されるクラウドサービス(SaaS)を業務で利用するのが一般的になりました。また、日常的に使用する業務アプリケーションがクラウドになることで、インターネットトラフィックが大幅に増加してしまいVPNの設備を圧迫するようになっています。IIJ編集部でも、実際に「VPNの通信速度が遅い」あるいは「社内ネットワークにアクセスできないから改善したい」といった不満の声をお聞きしたことがあります。

3. レガシーVPNの脆弱性を狙った攻撃の頻発

VPNの利用シーンが増えるにつれて、脆弱性を抱えたまま運用している旧型のVPN機器やVPNサービスを狙った攻撃が多発するようになりました。脆弱性対応のパッチが公開されているにもかかわらず、企業が更新を放置して未対応のままの機器も存在します。

こうした「レガシーVPN」は、サイバー犯罪者の恰好のターゲットになります。VPNは一度認証を通ってしまえば、ネットワーク内の他のリソースへのアクセスも許してしまうリスクがあります。そのため、パスワードなどの認証情報の漏えいから機密情報の漏えい、ランサムウェア感染などの被害に繋がるケースも増加しています。VPNの脆弱性について詳しく知りたい方は下記記事をチェックしてみてください。

4. システム部門の業務負荷の増大

さまざまな環境変化に伴い、増大するトラフィックの制御やネットワーク機器の増設・メンテナンスなど、システム部門の負荷も高まっています。ユーザーのアクセス環境が多様化しており、リモートアクセス環境に対して統一したセキュリティポリシーを設定するのは困難です。また、発見される脆弱性に都度対処しなければならない状況は、運用現場の負担になっているのも事実です。

結果として、拠点間でセキュリティポリシーや運用状況にバラツキが出るなどのほころびも生じています。セキュリティポリシーやガバナンスに関しては、下記コンテンツにて具体的な実践方法や事例も交えつつ解説していますので参照ください。

VPNの脆弱性が狙われた事例

上記のような課題を抱えるVPNは、実際にサイバー攻撃などの標的にされています。ここで実際の攻撃例を紹介しつつ、それぞれがどのような対策を講じておくべきだったのか考えてみます。

1. スーパー経営企業への攻撃

2024年2月にスーパーマーケットのグループ会社のサーバーが不正アクセスを受け、一部サーバーデータが暗号化されるなどのランサムウェア被害が発生しました。同社はVPNの脆弱性が悪用され、侵入経路となったと公表。これにより発注システムに支障が出るなど、一部の会員向けサービスを停止しました。個人情報漏えいは確認されていませんが、会員カードなどの778万件の個人情報が閲覧できる状態にあったとされます。

2. 岡山の医療機関を狙った攻撃

2024年5月、岡山県の医療機関で電子カルテを含む総合情報システムがランサムウェア攻撃を受け、電子カルテが閲覧できなくなりました。VPNの脆弱性を放置していたこと、また推測可能なID/PWを保守用VPNで使用していたほか、すべてのサーバ・端末ユーザに管理者権限が付与されていたことが調査報告で判明しています。患者の個人情報等が最大4万人分流出した可能性があります。

IIJではサプライチェーン攻撃の防止に役立つ特権リモートアクセスサービス・Safousを提供しています。医療・製造を含む5つの業界のセキュリティ課題にフォーカスした、Safousのユースケースホワイトペーパーを配布中です。Safous及びZTNAの特徴について全15ページにまとめていますので、ご興味あればぜひダウンロードください。

3. 国内大手飲料メーカーへの攻撃

2025年9月に発生したビール会社のランサムウェア攻撃では、システム障害が発生する10日前にグループ内の拠点にあるネットワーク機器を経由して侵入されたことが判明しています。その後PWの脆弱性を悪用し管理者権限を奪取、業務時間外にサーバへの侵入を繰り返し、情報の窃取とランサムウェア実行がされています。本攻撃ではVPN経由という明言はされていないものの、事後の対策としてVPNの廃止を行っており、VPNが要因となった可能性が高いとされています。

VPNからZTNAへ移行するメリット

ここまで解説した通り、VPNのセキュリティは万全ではありません。そのVPNに代わる仕組みとして台頭しているのがZTNAです。国内外の大企業がすでにZTNAを採用していますが、その理由はセキュリティ上の確かなメリットがあるためです。ここからはVPNにはないZTNA独自のメリット・魅力を紹介します。

1. リソースやポートに対する攻撃リスクを抑制できる

ZTNAでは基本的にユーザー(端末)は、ZTNAベンダーが提供するアクセスポイントと通信します。そのため、社内ネットワークなどのリソース(いわば開口部)を外部から隠せるため、VPNと比べ外部からの攻撃リスクを抑えられます。

2. マルウェアの拡散を抑えることができる

VPNではネットワークレベルでの接続がされるため、端末からのマルウェア・ランサムウェアが容易に拡散されてしまいます。一方で、ZTNAではアプリケーションレベルでのアクセスになり、端末からのマルウェア・ランサムウェアの拡散を防ぐことができます。仮に侵入されたとしても、ZTNAはVPNと比べると被害範囲を限定できるでしょう。

3. 認証・認可を強固かつきめ細かく制御できる

上述の事例の通り、旧型のVPN装置はパスワード認証だけのものも少なくありません。またVPNに限らず複数のサービスを利用するケースにおいて、その認証強度がまちまちであることもよくあります。

パスワードの使い回しや、容易に想像がつく低強度のパスワードなどは不正アクセスの原因になりがちです。ZTNAでは多要素認証を含む認証・認可のポリシーをアプリケーションレベルで設定でき、かつ一元管理できます。セキュリティの運用・保守をシンプルにしたい場合はZTNAがおすすめです。

4. ネットワークトラフィックの集中や遅延を防げる

VPNでは、基本的にすべての通信が社内ネットワークを経由します。そのためMicrosoft TeamsやZoomといったクラウド上にあるリソースも、社内ネットワーク経由でアクセスします。多くの従業員がVPNを利用することでトラフィックが集中し、通信の遅延などが生じやすいです。

ZTNAは一度認証を通れば社内ネットワークを経由することなく直接クラウド上のリソースにアクセスできるため、トラフィックの集中や遅延を防止できるというメリットがあります。

VPNを利用する上でのトラフィック抑制の仕組みとしてはインターネットブレイクアウトという手法がありますが、別途セキュリティ対策を検討しなければなりません。ZTNAのソリューションにはSWGやCASBといった便利な機能を備えたタイプもあるため、機能が豊富なものを選べば普段の業務効率をアップできます。

| 機能 | 詳細 |

|---|---|

| SWG(セキュア Web ゲートウェイ) | Webおよびインターネットのトラフィックを分析、Web リクエストを検査および定義済みのポリシーと照合して悪意あるパケットを送信先への到達前にフィルタリングすることでサイバー脅威やウイルス感染に対してセキュリティを確保するWebセキュリティソリューション |

| CASB(Cloud Access Security Broker) | ユーザーと複数のクラウドサービスプロバイダーの間に単一のコントロールポイントを設けてクラウドサービスの利用状況を可視化・制御し、一貫性のあるセキュリティポリシーを適用するサービス |

ZTNAを構築して脱VPN!

VPNの脆弱性を突く攻撃が増加するようになり、国内企業では脱VPNの風潮がますます広まっています。特にVPNからZTNAへの代替は多くの企業で進められている施策です。IIJではZTNAを実現するサービス「Safous」を提供しています。

- 多様な認証システムや事前アクセス承認で社外アクセスを細かく制御

- ユーザはApp Gatewayから最寄りのSafous POPへプライベートアクセス

- アクセス後の作業内容をセッションレコーディング機能で記録

- 24時間365日、日本語と英語でメールサポート付きでグローバル企業対応

Safousは以上のような特徴を備えており、とりわけ外部からのリモートアクセス制御の側面からZTNAを実現します。なお、サービスについて解説している業界別ユースケースやFAQもぜひ参照ください。

そのほか、セキュリティレーティングサービスの「IIJ Safous Security Assessment」なども展開中。IIJでは多種な業種に向けた様々なセキュリティサービス・ソリューションを提供していますので、気になる点あればぜひお気軽にお問合せください。