中国サイバーセキュリティ法

サイバーセキュリティ等級保護制度の概要 (後編)

バックナンバー

2020/09/11

本コラムの前編では、MLPS2.0制度を一つの強制力の伴うセキュリティフレームワークとして捉え、その由来並びにベースロジックや特徴について紹介しました。

該当制度の善し悪しはさておき、中国でビジネスを継続している以上、本制度は避けて通れない課題であることは言うまでもありません。しかし、「いったいどのようなプロセスを実施するべきか、やりとりの相手がどんな組織の方か、プロセスの各ステップにおいてどのような対応が必要か、そして、グループ全体のセキュリティポリシーと両立させることが可能か」など、わからないことだらけの状況では対応計画の作成は難しく、早急な情報整理が必要です。

後編では、実務観点からこの疑問点を解消するために解説をします。

対応手順とステークホルダーの役割

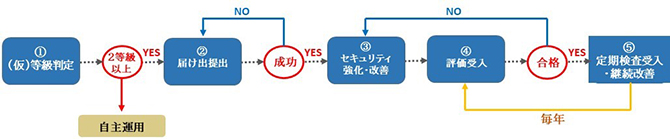

前編で言及しましたが、本制度のコンプライアンス対応は、情報システム・組織を対象として、全ライフサイクルにわたって必要となります。企業視点からすれば、必要な対応は以下の計5つのステージに分けることができます。

1.(仮)等級判定

2.届け出提出

3.セキュリティ強化・改善

4.等級評価受け入れ

5.定期的な検査受け入れ・継続改善

ここに各ステージ間の遷移にまつわる判断条件を足して、大まかな対応手順をまとめたのが下図です。

(図15) MLPS2.0の対応手順

「1.(仮)等級判定」の結果次第ですが、一等級に該当するシステムの場合は、システム所有者(ネットワーク運営者)にてMLPS2.0の基本要求に則って自主的な運用をすればよいのに対し、二等級以上の場合は、ステージ2以降の対応が必要となります。対応は既存システムに対してだけでなく、新たに業務システムを導入する際にも、しかるべき等級の要求仕様に沿ったシステム企画・設計・構築・運用が必要です。

なお、各ステージにおけるステークホルダーは、対応主体の企業である「a.ネットワーク運営者」以外に、「b.警察当局」、「c. IIJ(セキュリティコンサルファーム・ITベンダー)」、「d.指定評価機関」、などが上げられます。そのうち、aとcはそれぞれ「評価される/評価を手伝う」立場であり、bとdは「評価する」立場となります。下図(図16)は、ステージ別ステークホルダーの役割をまとめたものです。

(図16) ステークホルダーの役割整理

続けて各ステージにおける対応内容の解説をしていきます。

「(仮)等級判定」の落とし穴 ~「うちの会社は一等級だと思う」は極めて危険 ~

前述の通り、MLPS2.0等級保護制度のコンプライアンスにまつわる対応は、「(仮)等級判定」から始まるものです。判定された等級が低ければ、制度上守らないといけない情報セキュリティレベルのハードルも下がります。コンプライアンスの「フィジビリティ」や「やりやすさ」を追求するあまりに、「うちの会社の場合は、システムが止まっても大きな影響はない。二等級には該当しないので、何も対応しなくてもよいですよね?」と、お客様から念を押されるケースがしばしばあります。

しかし、実際にそう簡単には行きません。たしかに何等級に該当するかは重要ですが、その結論が導き出されるまでのプロセスの正当性は、より重要視されます。それもそのはず、MLPS2.0で定められたプロセスは、結論の正当性を担保するためのものであり、行政側は管理監督する立場として、そのプロセスがいかに正確に遵守されているかに注目し、確認するのは当然のことです。言い方変えれば、等級の判断はそれなり重い責任が伴うものであり、決められた判定基準やプロセスを忠実に従わずに、独断と偏見で等級判定をするやり方は避けておくべきと考えます。

本ステージにおける対応内容は、下記をご参考ください。

a.対象選定:

お客様自身もしくは第三者による支援のもとで、等級保護の対象となる情報システムをリストアップします。リストアップの対象は、全情報システムとなります。

b.調査実施:

その上で、三名以上の情報セキュリティ専門家(うちシニアセキュリティ専門家一名以上)と業務内容を理解している実務責任者を評価委員会へ招集します。等級保護制度の規定に従い、各システムに対して、業務継続性やデータ安全性それぞれの側面から、情報セキュリティ事故発生時の影響範囲並びに影響度合いを評価し、「情報システム等級判定意見書」を作成します。

c.等級判定:

前述ステップで得られる情報をベースに、「(仮)等級判定」を実施し、「網絡安全等級保護等級判定報告書」を作成します。

その場合の判定ロジックは、前編図12に記載していますが、復習を兼ねて簡単にまとめると、業務継続性とデータ安全性の2つの側面から、それぞれにおける「影響範囲」と「影響度合い」の2軸で三段階評価を実施し、3×3のマトリックスを用いて、等級を決める仕組みとなります。

例えば「影響度合い」軸においては、「一般的な影響」「重大な影響」「非常に重大な影響」の3段階の評価が存在します。そのうち「一般的な影響」について、下述のような解釈が記されています。

一般的な影響とは、自組織に対して局所的な業務影響が発生し、処理能力の低下は伴うものの、主要機能への影響はなく、軽微な法的問題・財産損失しか伴わないケースや、限られた社会影響、もしくはその他組織や個人に対して比較的軽い損害しか与えないケース

このように公式解釈が存在しているものの、「定義が曖昧で判断しづらい」との声をよく耳にします。たしかに「影響度合い」の解釈は、「影響範囲」より多少複雑であることは否めません。そもそもMLPS2.0は、世の中に存在する多種多様なシステムを比較的簡単なロジックでカテゴライズしているものであり、厳密に定義しづらい部分については、実務上その解釈を「指定評価機関や警察当局側担当者の経験や、個人的判断に委ねる」と、運用でカバーすることが想定されているのではないか、とも言われています。

そこで、日系企業の皆様に少しでもイメージを掴んでいただくために、中国の法律専門家や日本のITセキュリティスペシャリストと意見交換を行い、独立行政法人情報処理推進機構IPAで作成しているホワイトペーパーを活用、システム開発時に定義された「非機能要件」の内容に基づいて、「影響範囲」と「影響度合い」を、より理解しやすい「非機能要件」のIT用語に置き換えてみました。

本文の続きをご覧になりたい方は、以下より全文をダウンロードしてご覧ください。