工場システム・OTセキュリティ対策~工場システムにおける「経産省ガイドライン」要点まとめ!実現のための3ステップとは?

index

2024/02/27

工場のOTシステムやOTネットワークは、かつては他のITネットワークから分離した閉域ネットワークとして構築され「閉じた構造」でしたが、近年では生産性・利便性向上のためのスマート化に伴い、外部ネットワークやクラウドと繋がるようになりました。これにより製造業をターゲットとしたランサムウェアなど、サイバー犯罪の被害が増加しています。

こうした状況を踏まえて経済産業省は、2022年11月に「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」を発表しました。

この記事では、製造業界の企業でセキュリティ対策を検討する方に向けて、このガイドラインが示す工場セキュリティ対策の3ステップと、OTセキュリティ対策の実現に向けた具体的な進め方について、要点と重要なポイントを抜粋して分かりやすく解説します。今後、サプライチェーンの観点から各サプライヤーにも対応が求められることが予想されますので、しっかり把握しておきましょう。

「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」とは

工場を取り巻く環境は、急速に変化しています。

従来のOT(工場)システムは長い間インターネットなど外部のネットワークとは接続されない、閉じたシステムとして運用されてきました。しかし近年、IoTやAIを活用した自動化・スマート工場化への取り組みや、製造業DX・ものづくりDXと呼ばれるデータ利活用のための取り組みが活発化している事と、パンデミック対策やBCP、働き方改革への対応としてのリモートアクセス(テレワーク)対応が一般化した事により、OTシステムをインターネット等のネットワークにつなげる必要性や機会が増加しました。そして、これまで以上に柔軟かつセキュアなサプライチェーンの実現への必要性が高まっています。

しかし、OTセキュリティへの対策は何をどこまで行えばよいのか、どのようにOTセキュリティを実現していくのかなど検討を進めていくには、多くの課題が存在しています。こうした状況を踏まえて、経済産業省が指針を示したものが、「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」(以下、ガイドライン)です。

出典:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」

OTセキュリティ対策の「3ステップ」とは

ガイドラインでは、工場などOTシステムのセキュリティ対策の進め方として、3つのステップに分けて解説されています。

| ステップ1 | 内外要件や業務、保護対象の整理など、「セキュリティ対策を立案する前に行うべきこと」 |

|---|---|

| ステップ2 | ステップ1で整理した内容を基とした、「セキュリティ対策の立案と対策のポイント」 |

| ステップ3 | PDCAサイクルの確立/サプライチェーン対策など、「セキュリティ対策をいかに実行していくべきか」 |

ここからは、各ステップについてガイドラインに沿って具体的な進め方を解説します。

ステップ1:内外要件や業務、保護対象などの整理

ステップ1では、内外の要件と自社の業務、保護対象などの整理を実施します。

ステップ1-1 - OTセキュリティ対策の検討、企画に必要な要素の整理

以下の3点を整理する必要が説かれています。

(1) 経営目標の整理

一つ目は「事業伸長の視点」「事業継続の視点」からの経営目標の整理です。特に、事業継続の観点では、事業継続計画(BCP)が策定されているかが重要であるため、その内容を確認し、BCP が整備されていない場合は、必要に応じて策定検討を実施することが示されています。

セキュリティ戦略は企業の経営目標を実現するために設定されるべきであり、そもそもの経営目標とセキュリティ戦略をきちんと定め、整理しておく必要があります。これを怠ると適切な対策ポイントに適切なリソースやコストを割くことができません。

(2) 外部要件の整理

次に外部要件の整理です。取引先、各種法規制(国・自治体)、産業界・業界、市場・顧客、出資者などから自社の工場システムセキュリティ対策に対しどのような要求が来ているのか、またISOや業界ごとのガイドラインなどの標準規格は何があるのかを整理します。これにより、対策を検討する際に考慮すべきセキュリティ脅威を把握します。

(3) 内部要件/状況の整理

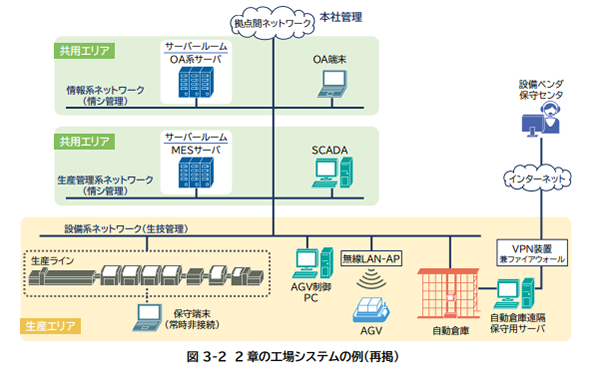

そして最後が、内部の要件と状況の整理です。自社工場のOTセキュリティに関わるシステムや運用管理体制(システム面、運用・管理面、維持・改善面など)が、現状どのようになっているかを把握します。例えばシステムはどのようなネットワーク構成となっていて、装置や機器、OS・ソフトウェア・アプリケーション・サービスはどのようなものを利用しているのかを棚卸しして整理する必要があります。

*【補足】

ここでの外部要件とは、法令、業界・産業ごとの規格・基準、社会的な枠組み・ルールといった自社ではコントロールできない満たすべき外部(行政・社会など)からの要求事項のことを指します。これに対し、内部要求は自社のあるべき姿を実現する上で満たすべき要求事項のことを指します。

これら(1)~(3)を実行することで、自社にとってどのようなセキュリティ対策が必要なのか、適切な判断が行えるようになります。

ステップ1-2/1-3 - 業務の整理と重要度の設定

次に、日常業務で工場のOTシステムがどのように使用されているかを洗い出し、各「業務の重要度」を設定していきます。

ステップ1-4/1-5 - 保護対象の整理と重要度の設定

そして、セキュリティ強化を実施すべきOTシステムの要素を洗い出し、各「保護対象の重要度」を設定していきます。

出典:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」

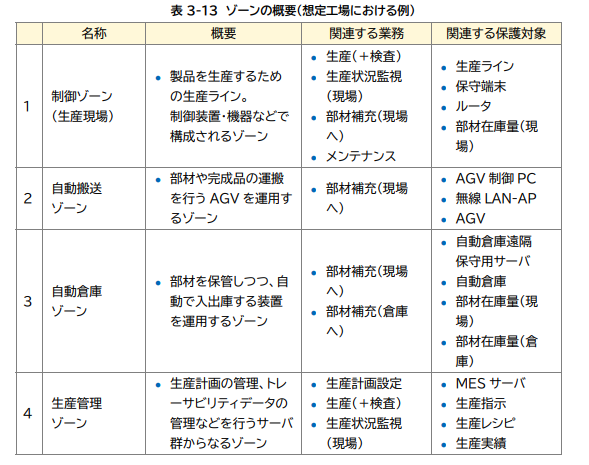

ステップ1-6/1-7 - 業務内容および重要度を考慮したゾーン設定

続いては、ゾーンの設定です。ゾーンとは、業務内容や重要度などを考慮しつつ、「同等の水準のセキュリティ対策が求められる領域」のことを指します。このゾーンに、前述の業務内容とその重要度、保護対象の重要度を紐づけていきます。そして各ゾーンに対するセキュリティ脅威と、攻撃を受けた際の影響を整理します。

これにより、あるゾーン内の保護対象が万が一サイバー攻撃を受けた場合でも、他のゾーンへの影響を抑止して被害を極小化することが可能になります。

出典:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」

ステップ2:セキュリティ対策の立案

ステップ1で整理した内容を基に、ステップ2では具体的なセキュリティ対策の立案を行います。

セキュリティ対策方針を定めるには、ステップ1で整理したゾーンとこれに紐づく業務・保護対象・想定脅威に対し、自社および業界環境に応じた重要度・優先度を設定する必要があります。

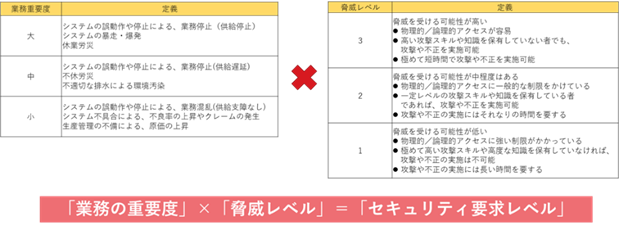

重要度・優先度付けを行うために「セキュリティ要求レベル」という考え方が、重要なポイントになります。セキュリティ要求レベルとは、「業務の重要度」と「セキュリティ脅威レベル」を掛け合わせて、自社にとってのセキュリティ対策の重要度を見極め、どこにどれくらいのリソースを割くべきか、その優先順位を判断していくための考え方です。

出典:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」

*重要度付けの考え方は、国際規格でも示されています。ガイドラインの付録C「関係文書におけるセキュリティ対策レベルの考え方」には代表的なセキュリティ対策評価基準として、

- IEC 62443 規格群におけるセキュリティレベル

- NIST の「サイバーセキュリティフレームワーク」における評価基準

- 経済産業省の「IoT セキュリティ・セーフティ・フレームワーク(IoT-SSF)」

方針を定めたら、ステップ1で整理した情報を基に、セキュリティ対策を立案していきます。

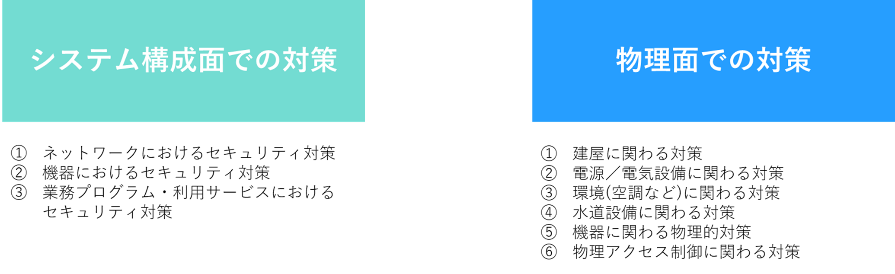

ガイドラインでは、「システム構成面での対策」と「物理面での対策」の2つの観点から、対策が示されています。

出典:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」

「システム構成面」でのセキュリティ対策は、次の3つの観点が示されています。

- 侵入防止:工場システムへの不正侵入を防止

- 活動抑止:侵入を防ぎきれず侵入された場合であっても、攻撃活動を抑止

- 運用支援:工場システムへの侵入や攻撃などの活動を早期に検知・対処するための運用を支援

ネットワークを介した工場システムへの不正侵入・データ漏えいなどの脅威に対しては、ネットワーク・システム構成面での対策が主となります。また、機器への不正接続・不正アクセス、データ改ざん、不正なプログラムの実行など、機器の設定/制御などへの脅威に対しては、機器・システム構成面での対策が主となります。

加えて、工場の装置・機器・業務プログラム・利用サービスへの対策も必要です。

「物理面」での対策は、物理的な侵入の他に、台風や洪水などの自然災害や事故への対策が含まれます。建物の構造、防火・防水の強化、電源設備・制御システムの施錠管理、入退室管理、バックアップなど自社の生産設備および制御システムなどを物理的に守る対策が示されています。

多くの企業では、「システム構成面」セキュリティは情報システム部門、「物理面」セキュリティは総務や生産管理というように、管轄している部門が異なるのが一般的です。そのためセキュリティ対策を強化する際に、各部門の役割分担や連携方法についてもしっかり協議を行い、明確にしておく必要があります。

ステップ3:PDCAサイクルの確立/サプライチェーン対策

最終段階となるステップ3では、ステップ2で確立したシステム構成面、物理面での対策とサプライチェーンを考慮した対策の実行と、セキュリティ対策のPDCAサイクル確立の必要性が説かれています。

セキュリティ対策は一度確立したら終わりではなく、継続的な対策の見直しと改善が求められます。さらに工場におけるOTセキュリティは部門横断で取り組む必要があるため、PDCAサイクルを確立して状況を共有、継続したコミュニケーション強化や、責任分担の明確化が重要になります。

サプライチェーン対策については、昨今の製造業におけるセキュリティ被害の多くがサプライチェーンの脆弱性を狙ったものであり、 IPA(独立行政法人 情報処理推進機構)「情報セキュリティ10大脅威2024」でも、「サプライチェーンの弱点を悪用した攻撃」が第2位にランクインするなど、注目度が高まっています。

ガイドラインでは、購入製品/部品、業務委託、システム開発委託、連携システムの4つの視点で、取引先および調達先への主な確認ポイントが以下のように例示されています。

購入製品/部品:

- 保守範囲に脆弱性情報や修正プログラム提供が含められているか

- セキュリティ脅威が発生した場合に、対応できる体制ができているか

- 依頼時に即応が可能な契約形態となっているか

- セキュリティ視点での機能実装、及び検証が実施されているか

- 廃棄時の情報漏えいリスクを考慮した取決めを実施しているか

業務委託:

- 従事者に対するセキュリティ要件が明記されているか

- 従事者に対するセキュリティ教育が実施されているか

- 再委託が許可されている場合、再委託先のセキュリティ管理を行っているか

- 上記はいずれも自社と同等、もしくはより厳しい内容となっているか

システム開発受託:

- 開発プロセスの各フェーズにおいて、セキュリティを考慮する要件が記載されているか

- 成果物の検収時に、セキュリティ仕様及び実装状況の確認が記載されているか

- 取扱い情報の守秘義務に関する要件が記載されているか

- 委託終了時に、情報を破棄することが記載されているか

- 開発環境に関するセキュリティ要件が記載されているか

- 監査に関する要件が記載されているか

連携システム:

- 連携システムを管理する部門と、セキュリティに関する情報を連携することが記載されているか

- セキュリティ障害が発生した場合の責任範囲が記載されているか

- セキュリティ障害が発生した場合に、問題解決に向けた協力内容が記載されているか

- セキュリティ訓練の共同実施が記載されているか

- 共有する情報の取扱いや保護に関する規約や取り決めを定めているか

チェックリストの活用

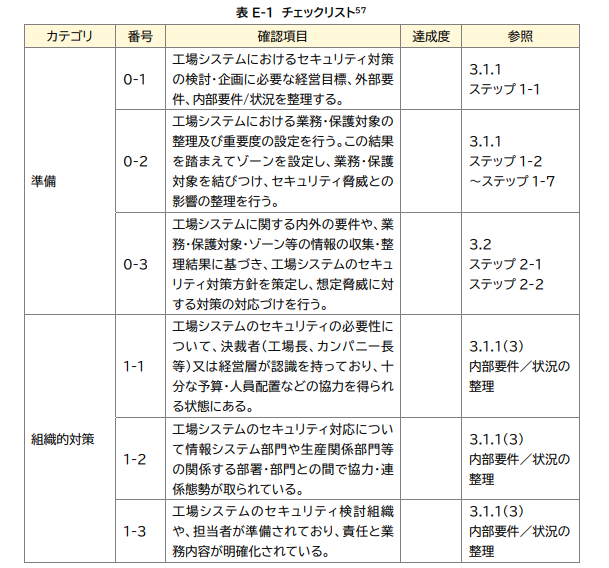

ガイドラインには、示された対策の中でも特に実施すべき項目について、具体的な実施内容をイメージし対策が行われているかどうか確認のためのチェックリスト例が提供されています(ガイドライン付録E)。

出典:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」より一部抜粋

このチェックリスト例を参考に、自社での実施内容の状況を見える化させることで対策を進めていきましょう。

工場セキュリティ(OTセキュリティ)対策に有効な、統合ゼロトラストセキュリティサービス「IIJ Safous」

ここまで、経済産業省のガイドラインに沿って、工場/OTセキュリティ対策立案と実行するためのステップを解説しました。あくまでも要点を抜粋したものですので、詳細についてはガイドラインを参照ください。

工場におけるOTセキュリティ対策は範囲が広く、項目も多いため、自社だけで対応するのは相当の時間とリソースが必要です。さらにOTセキュリティはITセキュリティとは異なる点も多く、専任の人的リソースや専門的なスキルの不足から、実行に不安を抱える製造業企業が非常に多いのが現状です。

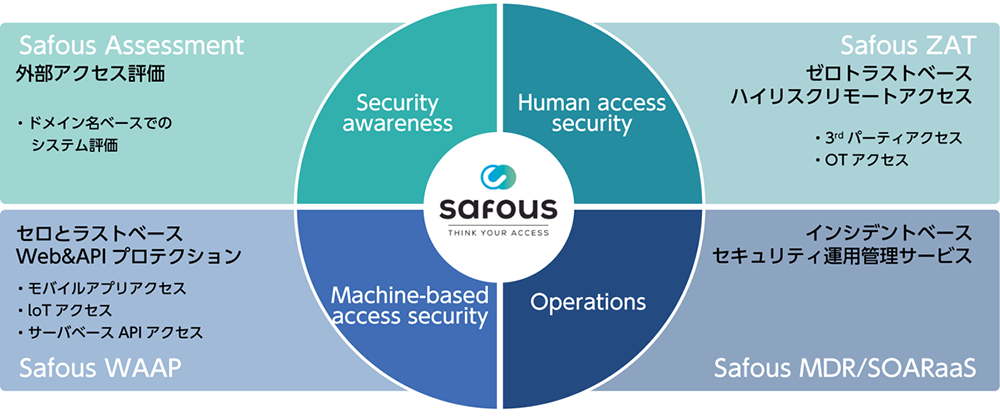

そこでIIJでは、製造業に求められるゼロトラストセキュリティをシンプルかつ統合的に実現するサービスとして、「Safous(セーファス)」を提供しています。本サービスは、以下の機能を統合的に提供しますが、必要なサービス(機能)だけをご利用いただくことも可能です。

- お客様のセキュリティリスクを可視化し、その危険性をスコアにしてお客様に提示し、お客様の環境に合わせた改善策の提案を行う「IIJ Safous Security Assessment」

- 社外から社内リソースに安全にアクセスできる仕組みを提供する「IIJ Safous ZTA」

- セキュリティ運用業務の効率化・自動化を実現する「IIJ Safous SOARaaS」

- Web APIの脆弱性を狙った攻撃を防御する「IIJ Safous WAAP」

IIJなら、海外拠点も含めたセキュリティ機器全体の統合運用をお任せいただけます。OTセキュリティ実現に向けてご検討中であれば、ぜひお気軽にIIJまでご相談ください。

サービスについてより詳しくは、下記からご参照ください。

IIJ Safous ZTA - ゼロトラスト・セキュリティに基づいたセキュアアクセスサービス

OTネットワークにおけるセキュリティ脅威対策でお悩みの際は、ぜひIIJまでお気軽にお問い合わせください。