OTセキュリティとは?~サイバー攻撃被害事例、ITセキュリティとの違いを踏まえて対策ポイントを解説

index

2024/02/02

工場設備やシステムの制御分野を、サイバー攻撃などの脅威から守るOTセキュリティ。近年、製造業を狙った被害事例が国内でも多く発生し、その必要性が高まっています。しかし、OTネットワークにおけるセキュリティはITセキュリティとはさまざまな「違い」があり、対策には特有の難しさがあります。

そこで本記事では、OTセキュリティ対策を検討されている製造業の企業担当者に向けて、OTセキュリティとは、ITセキュリティとの違いは、といった基本的な部分からお伝えします。また、サイバー攻撃の実態と被害事例を踏まえた3つの対策ポイントを解説します。

OTセキュリティとは?

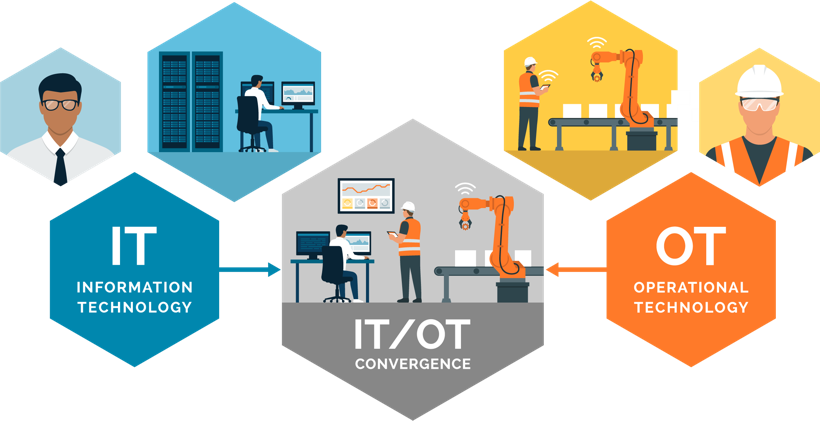

OT(Operational Technology)とは、製造業における工場などの製造現場や、ビル管理などで利用される設備および制御システム(ICS:Industrial Control Systems)の制御・運用技術のことを指します。かつてはFA(Factory Automation:ファクトリー・オートメーション)やBA(Building Automation:ビル・オートメーション)などと呼ばれていましたが、現在ではOTという呼び名が一般的になっています。

これまで、これらの産業用制御システムは、基本的にインターネットや社内LANから切り離され、独自プロトコルを使用した「閉じたネットワーク(OTネットワーク)」として構成されてきました。

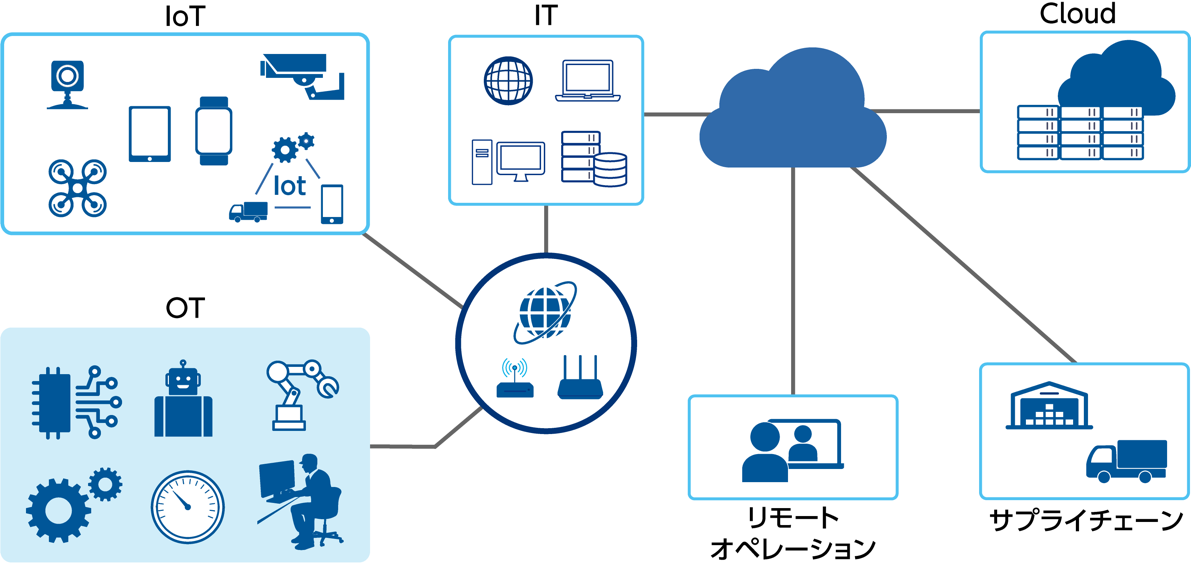

しかし近年では、保守管理や管理のパフォーマンス向上を目的とした各工作機械の稼働データの収集・分析なども行われるようになり、インターネット(クラウド)や社内LANなど、ITネットワークに接続されるOT(産業用制御)システムが増えています。さらに、災害やパンデミック時におけるBCP(Business Continuity Plan:事業継続計画)の観点からも、OTとITを連携させるリモートでの操業の必要性が、議論されています。

こうしたOT領域におけるシステムをセキュリティリスクから守るための技術が、OTセキュリティです。近年、製造業におけるDX(ものづくりDX)が推進されていることや、ランサムウェアなどによるサイバー攻撃による被害が増加していることから、工場におけるOTキュリティ対策の重要性が高まっています。

1. OT環境の分類(FAとPA)

OTは、大きくFA(Factory Automation)環境とPA(Process Automation)環境に分類されます。FAとは、主に物理的な組み立て・加工などを行うプロセスおよび、それらを自動化するためのシステム環境です。それに対しPAとは、主に化学的な合成・精製などを行うプロセスおよび、それらを自動化するためのシステム環境です。

OTセキュリティとITセキュリティの違い

OTセキュリティとITセキュリティには、さまざまな違いがあります。OTセキュリティへの対策を検討する上で、その違いを認識しておくことが重要です。

1. 守るべき対象の違い

不正アクセス・情報漏洩対策などのITセキュリティは、その対象は一見すると社員が業務に用いるPCやタブレット、スマートフォンなどのエンドポイント端末から、業務システムを稼働させるサーバなどの機器ですが、実は守るべき対象は「共有および意思決定のための情報そのもの」です。それに対し、OTセキュリティが守る対象は、あくまでも「機器や装置、製造プロセスなどの制御および監視のためのシステム」です。

2. 基本的な考え方の違い

情報セキュリティの3要素、CIA:「Confidentiality(機密性)」「Integrity(完全性)」「Availability(可用性)」でみたときに、ITセキュリティは「機密性」を最重要と考えます。一方、OTセキュリティは「可用性」を最重要と考えます。プロフィットセンターであるOTは稼働が止まれば、売上の減少に直結します。そのため、OTセキュリティでは「稼働を止めない」ことを、何よりも重視します。

しかし上記理由でOTセキュリティではシステム停止の可能性があるシステム稼働中の脆弱性スキャン(アクティブスキャン)や、システム停止の原因となる定期的なパッチ適用やOSの更新が推奨されていない現状があり、この事がセキュリティ脆弱性の生む原因となってしまいます。

3. 管理する部門の違い

情報システム部門が管理するITセキュリティに対し、OTセキュリティの対象である機械やシステムは、工場など生産現場側で管理されています。さらに、ITセキュリティの対象となるネットワークはインターネット接続を前提としたTCP/IPと呼ばれる標準プロトコルで通信を行いますが、OTでは各機器がメーカー独自プロトコルや汎用の制御ネットワークプロトコルで通信することが多く、インターネット通信を前提としていません。

4. 経営視点での役割の違い

一般に社員が業務で利用するITシステムは、コストセンターと位置づけられます。一方、OTは商品を生産する現場であることから、プロフィットセンターと位置づけられます。この経営視点の違いは、投資の考え方にも影響を及ぼします。一般的にコストセンターの場合、生産性や品質向上などに対する投資対効果が主な投資判断要素となります。一方、プロフィットセンターの場合は、初期投資コストと将来生み出される利益(キャッシュフロー)に基づく収益率(いわゆる利回り)と現在価値、つまり収益性が主な判断要素となります。OTセキュリティは、この収益性を高めるために「どれだけリスクを低減できるか」という視点が求められるのです。

5. 償却(使用)期間の違い

IT関連機器や製品のサポート期間は通常5年程度であり、一般的に5年以内の周期で定期的にリプレイス(更新)されます。一方、OT機器やシステムは、償却まで10~20年と長期におよぶ事もあります。そのためそれらのOT機器を制御するOSやブラウザも長期間更新できないという特有の事情が発生するのです。

6. 対策製品の豊富さの違い

ITセキュリティ領域では取り組みおよび予防を含めた対策など、多くのベンダーから多種多様なソリューションが提供されており、テクノロジーの進化スピードも速いです。一方、OTセキュリティ領域では対象となる制御システムなどの独自性が高いため個別対策が求められる傾向にあります。

OTセキュリティの必要性が高まる理由

かつてのOTシステムは、独自OSが利用されることが多く、ネットワークも工場内で完結。インターネットをはじめとする外部ネットワークには接続されていませんでした。しかし2011年にドイツ政府が提唱した「インダストリー4.0」を契機として、欧米でOT環境におけるIoTやDXの推進が加速しました。日本においても2015年頃から追従の動きが見られるようになり、2018年に経済産業省が発表した「DXレポート」により、本格的に製造業におけるIoTやDX推進に向けた取り組みが活発化しました。

その結果、近年ではOTシステムにおいても汎用OSが採用されることが増え、データ分析やAI活用などを目的として、OTシステムとITシステムの連携も加速しています。OTシステムはITシステムを介して外部ネットワークに接続されるようになり、クラウドサービスを利用するケースも増えています。

OTシステムを外部ネットワークに接続することで攻撃者から侵入される接続点が増えます。さらに汎用OSを使用する場合、適切なアップデートを行わなければ脆弱性を利用したランサムウェアなどのサイバー攻撃を受けるリスクが高まります。

実際に、IT環境に比べセキュリティ対策が遅れているOT環境では、近年、サイバー犯罪の被害が増加しています。OT環境がサイバー攻撃を受けることで、サプライチェーン全体へと被害が及び、莫大な損害につながるリスクが現実のものとなっています。そのため、製造業OTセキュリティへの必要性が高まり、取り組みも加速しているのです。

ランサムウェアとEmotet(エモテット)~代表的なサイバー攻撃

次に、OTセキュリティを狙う代表的なサイバー攻撃として、ランサムウェアとEmotet(エモテット)について、その特徴を解説します。

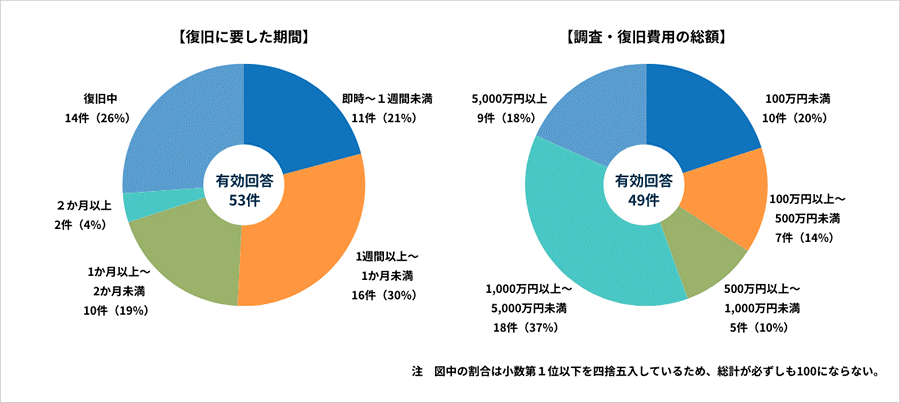

ランサムウェアとは、企業や組織の重要データを暗号化・使用不能にして、復旧と引き換えに金銭などの「身代金」を要求する恐喝手法です。メール、Webサイトの閲覧、USB接続などが起点となり感染するランサムウェアだけではなく、近年はVPN機器の脆弱性を狙い侵入を試みる事例も増加しています。ランサムウェアでは、金銭が奪われるだけでなく、復旧に長い時間を要することも大きなダメージです。警察庁の調べでは、復旧までに「1週間以上~1か月未満」要したと回答した企業が3割。また、調査や復旧にかかる金額も1,000万円以上という高額にのぼるケースが半分以上を占めています。

出典「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」警察庁 p5

Emotetとは、eメールに添付されたファイル(WordやExcelなどのOffice文書)や不正リンクが起点となって感染をもたらすマルウェアです。Emotetに感染すると機密情報を窃取されたり、ネットワーク経由で他の端末への感染拡大をもたらします。一時は収束したものの2022年以降また被害が増加しており警戒が必要です。

製造業におけるサイバー攻撃の被害は、バックオフィスの担当者が「過去にやり取りのある相手」に成りすました悪意のあるメールを開くことで端末が感染。その後、ネットワーク経由で工場内の機器やサーバなどに被害が拡大するケースが多く挙げられます。

OTシステムへのサイバー攻撃事例

こうしたサイバー攻撃被害に見舞われると、企業は大きな損失を被ります。ここでは主だった国内外のOTシステムを狙ったサイバー攻撃の、被害事例をご紹介します。

<海外での主な事例>

- 2019年、ノルウェーのアルミニウム生産企業がランサムウェア攻撃を受け、拠点のほとんどが一時的に操業を停止。財務的被害は数十億円に

- 2020年、ドイツの医療関連企業がランサムウェア被害を受け、多くのコンピュータが停止。製造だけでなく病院診療にまで影響が及び、さらに患者データが窃取・公開されるインシデントも発生

- 2021年、アメリカの石油パイプライン企業がランサムウェアに感染。全パイプラインが一時停止、アメリカ運輸省が燃料輸送に関する緊急措置導入を宣言する事態に

<国内の主な事例>

- 2020年6月、大手自動車メーカーの社内ネットワークにランサムウェアが侵入。OTシステムにも影響が出たため、自動車を生産する3工場の一部で出荷を一時停止。また、海外の9工場でも生産を一時停止

- 2022年2月、大手自動車メーカーのサプライヤー企業がランサムウェア攻撃を受け、自動車部品生産が一時的に停止。直接的な攻撃を受けなかった自動車メーカーも部品供給が中断し、国内の全14工場・28ラインを丸1日停止。約1万3,000台の自動車生産に影響が出た

OTセキュリティ対策の進め方~基本的な3つのステップ

これらの現状を踏まえて、ここからは主体となるチーム編成、現状把握と評価、脅威の侵入および拡散の防止という3つのステップで、OTネットワークに対するセキュリティ対策の基本的な進め方を解説していきます。

1. 主体となるチームを編成する

OTセキュリティの難しさの1つに、主体となる組織が定まっていないことが挙げられます。一般的に企業がOTセキュリティ対策に取り組む場合、IT部門が主導するケースと、OT部門が主導するケースがありますが、それぞれ課題があります。

IT部門はITセキュリティ対策についての知見がありますが、多くの場合、OTシステムや実業務についての知識が乏しく、工場内の状況(機器・端末・ネットワークなど)が把握できていません。一方、OT部門には専門の担当者が不在であることが多く、セキュリティ対策に関する知識が不足しています。さらに、OTシステムとITシステムでは特徴が異なるため、IT部門が作成したセキュリティ対策ガイドラインをそのままOTセキュリティ対策に適用することは困難です。そのため、「何をしたらよいのか」「どこから手を付けたらよいのか」がわからないため取り組みが進まなくなるケースが多くみられます。

これを防ぐには、経営層がOTセキュリティ対策の必要性を正しく認識した上で、部門を横断した対策チームを編成することが重要です。

2. 現状把握・評価

主体となるチームを編成したら、まず行うことはOTシステムの現状調査および、セキュリティリスクの把握です。対象範囲における情報資産と物理資産(端末など)およびシステム図やデータフロー図から資産における重要度を特定します。現状の自社資産を把握、保護資産の優先順位を固めることで、抜け漏れのないセキュリティ対策を行なうことができます。

現状把握においては、以下の観点での棚卸しが必要です。

- 管理台帳とOT環境に存在する機器・端末の照合

- 機器や端末にインストールされているOS・ソフトウェアの把握

- ネットワーク構成および通信の把握

その結果、管理台帳と実端末の差異や、IT部門が把握していないOS・ソフトウェアの存在が明らかになります。これらが攻撃者の侵入や機器・端末の停止や誤作動、さらには工場の操業停止などセキュリティリスクを引き起こす脆弱性となります。

これらの結果を「工場セキュリティガイドライン*」や国際標準に基づいて評価することで、必要なOTセキュリティ対策を正しく選択することができます。こうした整理は、経営層やOT部門の責任者に対する対策の必要性や予算捻出の根拠となります。

*経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」

3. 脅威の侵入および拡散の防止

現状のセキュリティリスクが可視化されたら、次はOTシステムを守るための対策の実行です。まずは、サイバー攻撃を受けた場合の影響範囲の限定と、OTシステムの可用性を維持するための施策を優先して実行します。

具体的には、

- OT環境内のネットワークをITネットワークとセグメンテーション(分割)し、脅威の出入口となる接続点を極小化

- 分割したネットワーク間でアクセス制御を行い、必要な通信のみを許可

- OT環境向け不正侵入検知機器を導入

- リモートアクセスを必要最低限に絞り、アクセス履歴を記録

といった対策を行うことでサイバー攻撃による被害を最小化し、工場の操業停止という最悪の事態を防止します。

<サービス紹介>OTネットワークのサイバー攻撃リスクを軽減するIIJ Safous ZTA

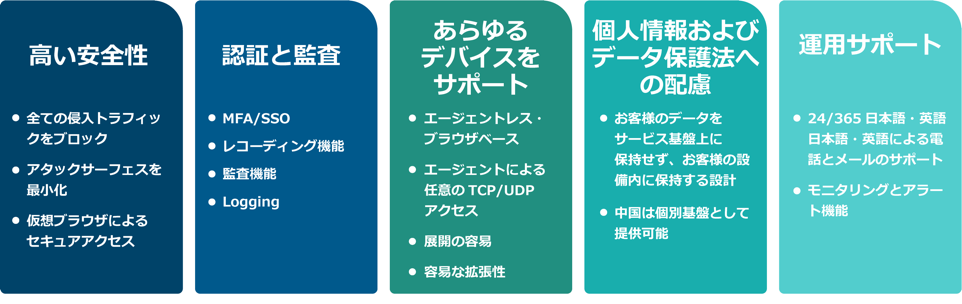

IIJでは、製造業OTネットワークに対するサイバー攻撃リスクを軽減するゼロトラスト・セキュリティを、簡単な導入方法で実現するIIJ Safous ZTAを提供しています。

IIJ Safous ZTAは、ゼロトラスト・セキュリティの考え方をベースに、社内の情報資産により安全にリモートアクセスするために必要なセキュリティ機能をオールインワンで提供します。これによりVPNなどの既存のリモートアクセス手段を、簡単でセキュアなSafousで代替できます。

IIJ Safous ZTAが提供する価値

お客様のネットワークにはApp Gatewayを設置するだけ。ユーザの端末はWebブラウザを経由して最寄りのSafous POPを自動選択します。これにより認証と細かなアクセス制御を実現し、端末のセキュリティ状態に関わらず、セキュアに社内のリソースにアクセスすることが可能になります。

サービスについてより詳しくは、下記からご参照ください。

IIJ Safous ZTA - ゼロトラスト・セキュリティに基づいたセキュアアクセスサービス

OTネットワークにおけるセキュリティ脅威対策でお悩みの際は、ぜひIIJまでお気軽にお問い合わせください。