サプライチェーン攻撃とは?―その有効な対策としてゼロトラスト・セキュリティの実現手法も解説

index

2023/11/22

サプライチェーン攻撃とは

サプライチェーンとは、原材料の調達から生産、加工、流通、販売を通じて消費者に提供されるまでの一連のプロセス(Supply)を(Chain)に見立てた言葉です。そのプロセスには自社だけでなく複数の企業が関わっており、「サプライチェーン攻撃」とはその仕組みを悪用したサイバー攻撃を指す言葉です。

注目度が高まるサプライチェーン攻撃の動向

総務省「情報通信白書(令和2年版)」では、デジタル変革における新たなセキュリティリスクとして、このサプライチェーンリスクへの懸念を挙げています。

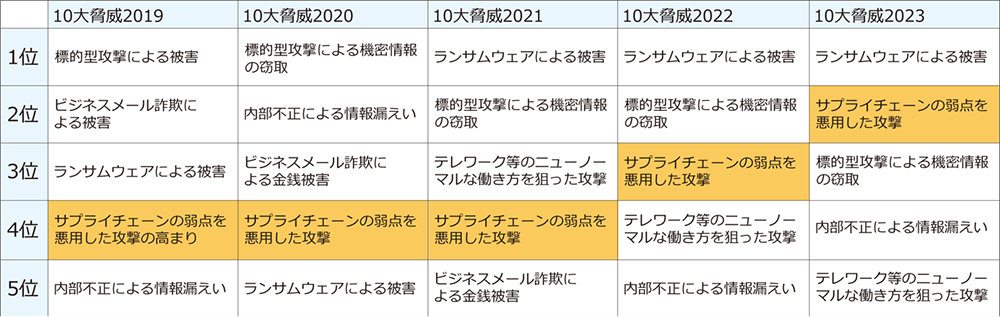

また、IPA(独立行政法人 情報処理推進機構)が情報セキュリティ事故や脅威の状況から選出する「情報セキュリティ10大脅威 組織編」では、2020年以降4年連続で「サプライチェーンの弱点を悪用した攻撃」がランクインしているだけでなく、2020年と2021年は4位、2022年は3位、2023年は2位と年々ランキングが上昇しており、脅威に対する注目度が高まっていることがうかがえます。

IPA「情報セキュリティ10大脅威 組織編」ランキング推移(TOP5)

サプライチェーン攻撃の手法と主な事例

サプライチェーン攻撃の手法としては、大きく以下の3つが挙げられます。

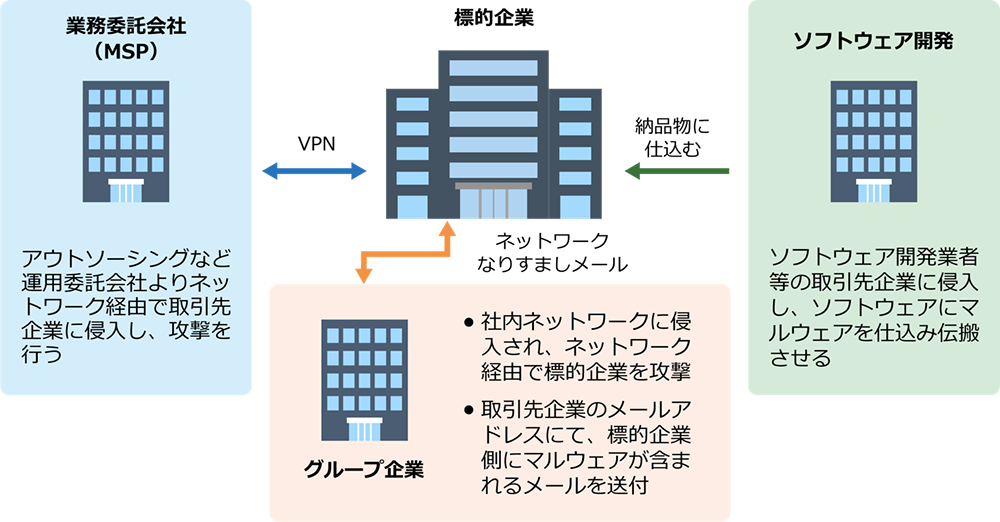

1. サービスサプライチェーン攻撃

サービスサプライチェーン攻撃とは、ネットワークやITシステムなどの運用を委託されたアウトソーシング先である運用委託会社(MSP:マネージドサービスプロバイダ)よりネットワーク経由で取引先企業に侵入し、攻撃を行う手法です。

a. サービスサプライチェーン攻撃の事例:

2021年にKaseya社のリモートIT管理サービス「Kaseya VSA」が狙われ、サービスを利用していた事業者および顧客の最大1,500社程の企業が、ランサムウェアの影響を受けたと報道されました。

2. ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃とは、アプリケーション内のソフトウェアやサービスを標的にしてエクスプロイトを実行する攻撃を指します。ソフトウェア開発企業のシステムに侵入し、納入するソフトウェアにバックドアを仕込み情報を盗み出す手法や、アップデートサーバなどを経由して「正規の」ソフトウェアまたはアップデートプログラムにマルウェアなど不正なプログラムを混入、感染させた後で利用するユーザ企業を攻撃するといった手法がとられます。

a. ソフトウェアサプライチェーン攻撃の事例:

2020年にSolarWinds社が提供するネットワーク監視製品「Orion」が攻撃に利用され、米国連邦政府機関を含む8カ国40以上の組織、計1万8,000以上の顧客が影響を受けたと報道されました。

3. ビジネスサプライチェーン攻撃

ビジネスサプライチェーン攻撃とは、標的企業の関連会社や子会社、外部業者、取引先などから侵入し、業務上やり取りするメールなどを通じてマルウェアを送り込み、標的企業を攻撃する手法です。

a. ビジネスサプライチェーン攻撃の事例:

メールを用いた攻撃は常套手段となっており、「Emotet(エモテット)」や「Elbie(エルビー)」と呼ばれるランサムウェアがよく知られています。

2021年5月、富士通が提供するプロジェクト情報共有ツールが第三者からの不正アクセスを受け、顧客から預かった情報の一部が不正に窃取されたと報じられました。

2022年3月、トヨタ自動車の協力会社で自動車の内外装部品を手がける小島プレス工業が取引用システムなど一部のサーバーがマルウェアに感染したと発表。トヨタなど、取引先の生産停止につながるシステム障害の原因となりました。

2022年10月、大阪急性期・総合医療センターが給食事業者を経由したサプライチェーン攻撃でランサムウェア被害を受け、電子カルテシステムを稼働させていた基幹システムサーバが暗号化され、診療を制限する事態になりました。復旧まで数か月を要し、被害総額は十数億円にも上りました。同月には徳島県つるぎ町立半田病院もランサムウェア被害を受け、厚生労働省から自治体を通じて医療機関等へ注意喚起が行われました。

サプライチェーン攻撃への効果的な対策とは?―ゼロトラスト・セキュリティの必要性

もともと情報漏洩やデータ侵害は、基本的には直接的な脆弱性をついた攻撃だけではなく、ネットワークに対する攻撃によって引き起こされているケースが非常に多くみられます。これらはネットワークやVPNによるアクセス経由でのフィッシングサイトやメールによる端末の感染、ネットワークに侵入しVPNアカウント情報が漏れる、もしくは推測が容易なパスワードでの不正ログインなどで発生します。

さらにサプライチェーン攻撃の場合、複雑な経路を辿ることや、自社以外のサプライヤーにまで防御対策を施すことが現実的に困難であることから完全に防ぐ有効な手段は残念ながら存在しません。重要な対策ポイントはリスク監視を強化し、万が一何かが起きたときに原因や影響範囲などをしっかりと追跡、しかるべきアクションが取れる準備を整えることです。

同時に性悪説に立ったリスクマネジメントが重要となります。これまでの外側からの脅威を内側に入れない境界防御だけではなく、攻撃者が内部に侵入することを前提にすべてチェックする「ゼロトラスト・セキュリティ」の考え方が求められます。

ゼロトラスト・セキュリティは、以下の4つのポイントでセキュリティを強化し、サプライチェーン攻撃に有効な対策を実現することができます。

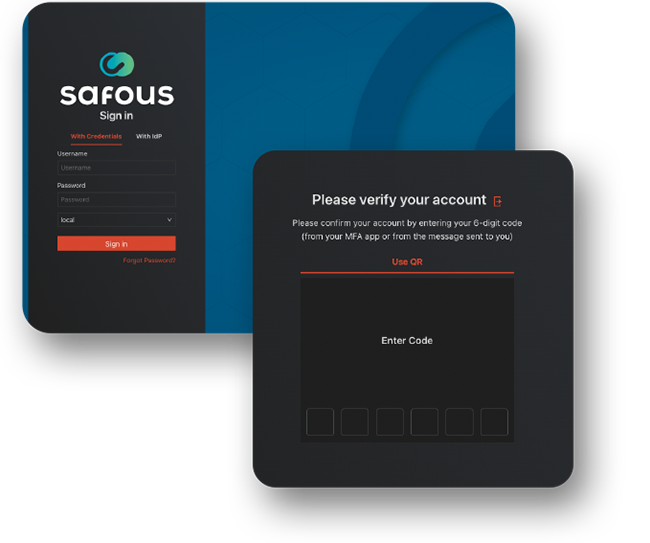

1. 多要素認証による本人確認

本人を確認するためのMFA(Multi-Factor Authentication:多要素認証)を必須とし、なりすましを防止します。IDやパスワードの漏洩や推測によるログインができない環境にすることで本人確認を強化するとともに、サイバー攻撃の標的としての重要性を下げる効果があります。

2. アプリケーションの秘匿化

ネットワーク上のアプリケーションへの直接的なアクセスを禁止することで、ハッキングのリスクや脆弱性をついた攻撃リスクを抑えます。ゼロトラストネットワークアクセスでは、アプリケーション間においての“暗黙の信用”を排除し通信毎の検証を行います。またアプリケーションに対する通信は秘匿化され、これによりハッキングのリスクや脆弱性をついた攻撃リスクを抑えます。

3. アプリケーションレベルアクセス

ネットワークレベルのアクセスを防ぎ、マルウェア等の伝搬を防ぎます。アプリケーション単位でのアクセス制御を設定することで、万が一ランサムウェアなどに感染した際は拡大を防ぎ、影響を最小限に抑えます。感染したアカウントのアクセス権が限定されていれば被害も限定的となります。

4. アクティビティの見える化

アクセス元のアクティビティ、「いつ」「誰が」「どこから」「どの宛先アプリケーションに」に対して見える化を行います。例えば、悪意あるユーザが社員として内部に潜むケースの場合は、許可されたアカウントによる不正操作で情報漏洩やデータ侵害が行われます。監視やログ記録は、悪意あるユーザの不正操作の抑止に有効です。

サプライチェーン攻撃リスクを軽減―ゼロトラスト・セキュリティを実現するIIJ Safous ZTA

こうした流れを踏まえて、IIJではサプライチェーン攻撃リスクを軽減させるために、ゼロトラスト・セキュリティを簡単な導入方法で実現するIIJ Safous ZTAをご提供しています。

IIJ Safous ZTAは、ゼロトラスト・セキュリティの考え方をベースに、社内の情報資産に、より安全にリモートアクセスするために必要なセキュリティ機能をオールインワンで提供します。これによりVPNなどの既存のリモートアクセス手段を、簡単でセキュアなSafousが代替します。

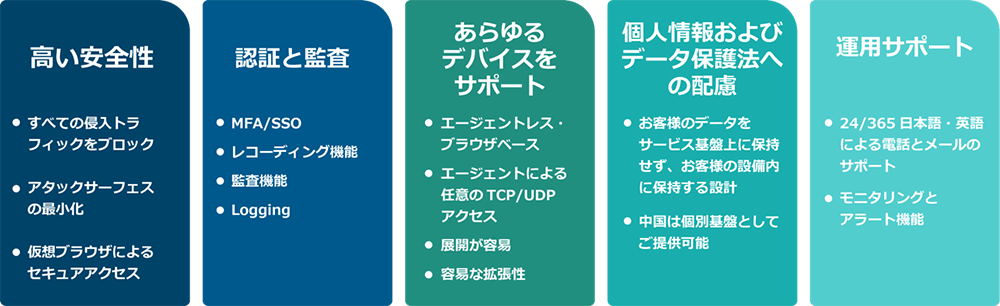

IIJ Safous ZTAの特長

お客様のネットワークにはApp Gatewayを設置するだけ。ユーザの端末からはWebブラウザを経由して最寄りのSafous POPに自動でアクセスさせるだけで、認証と細かなアクセス制御を実現します。端末のセキュリティ状態に関わらず、セキュアに社内のリソースにアクセスが可能です。

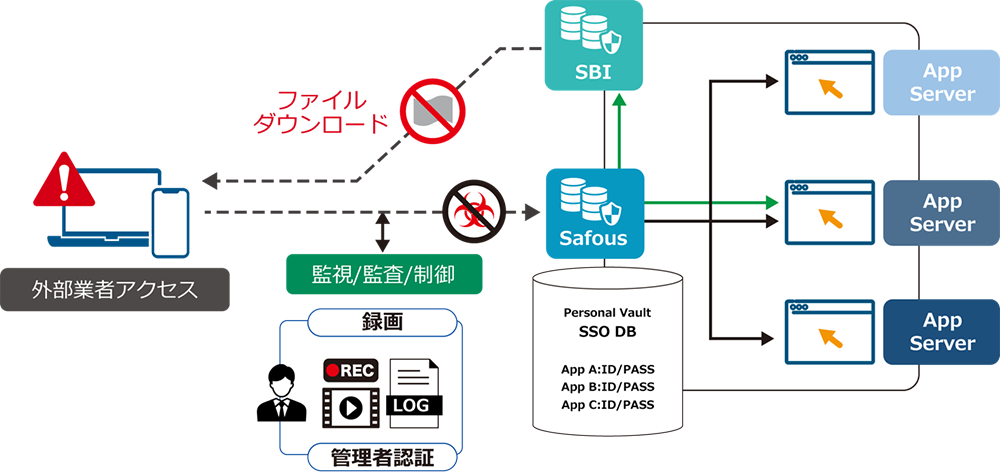

IIJ Safous ZTAがサプライチェーン攻撃に有効な理由

IIJ Safous ZTAは、「外部業者アクセスセキュリティ」に優れているという特長があります。そのため、他のゼロトラスト・セキュリティを実現するさまざまな製品・サービスと比べても、特にサプライチェーン攻撃への対策として有効です。

IIJ Safous ZTAの外部業者アクセスセキュリティの特長

- MFAやSSOを提供

- アウトバウンド通信のみを使用することで、直接的にアクセスおよび攻撃ができない環境を実現

- アイデンティベースの柔軟なポリシー設定が可能

- スケジュールベースのアクセス管理が可能

- RDPやSSHなどの操作系アプリケーションはビデオ形式で録画保存が可能

- 管理者によるアクセス許可制御が可能

- ブラウザ分離機能により、ファイルダウンロードの制御が可能

さらに、ユニークな機能として、PAM:特権アクセス管理 (Privileged Access Management)や、RBI:リモートブラウザ分離(Remote Browser Isolation)なども実現可能です。

- Vault機能(管理者パスワード秘匿化)

- セッション録画機能

- 管理者認証機能(Supervisor)

- ブラウザ分離機能

まとめ

いかがでしょうか。今回は日増しに高まるサプライチェーン攻撃のセキュリティリスクの現状と攻撃手法および主な事例を解説しました。そして対応策として有効なゼロトラスト・セキュリティのもたらすメリットと、その具体的な実現手法としてIIJが提供するSafous ZTAついてご紹介しました。

詳しくは下記Safousのウェブサイトをご覧ください。サプライチェーンへの脅威対策でお悩みの際はお問い合わせボタンからお気軽にお問い合わせください。

【無料配布中】さらに詳細な情報をカタログでご提供

本記事では、サイバー攻撃の脅威と海外拠点のセキュリティの実情、最新のサイバーセキュリティトレンドに焦点を当てました。

サイバー攻撃は巧妙かつ高度化し続けており、新たな脅威や攻撃手法が常に出現しています。そのため、常に最新の動向を把握しセキュリティ意識を高く保つこと、また安心なデジタル環境を利用するために効果的なサイバーセキュリティ対策を講じる必要があります。

本記事の内容をより詳しく記載したカタログを公開中です。下記よりダウンロードしていただき、お客様のサイバーセキュリティ対策の課題解決にご活用ください。